- Accueil

- DocSpace

- Configuration

- Fournisseur d'identité Keycloak

Fournisseur d'identité Keycloak

Introduction

Authentification unique ou Single Sign-On (SSO) est la fonction qui permet aux utilisateurs de s'authentifier une seule fois et d'obtenir accès à plusieurs applications/services autorisés sans contrainte de renseigner à nouveau les informations d'identification.

La technologie d'authentification unique repose sur l'opération conjointe de deux applications: le fournisseur d'identité et le fournisseur de service (ci-après dénommées IdP et SP). L'authentification unique ONLYOFFICE SSO est réalisé uniquement en tant que fournisseur de service (SP). Plusieurs fournisseurs peuvent agir en tant que fournisseur d'identité (IdP), mais cet article examine la réalisation Keycloak.

Créer un fournisseur d'identité dans Keycloak

- Connectez-vous à Keycloak en tant qu'administrateur.

- Passez à Manage realms (Gérer des domaines) et sélectionnez le domaine à configurer la connexion.

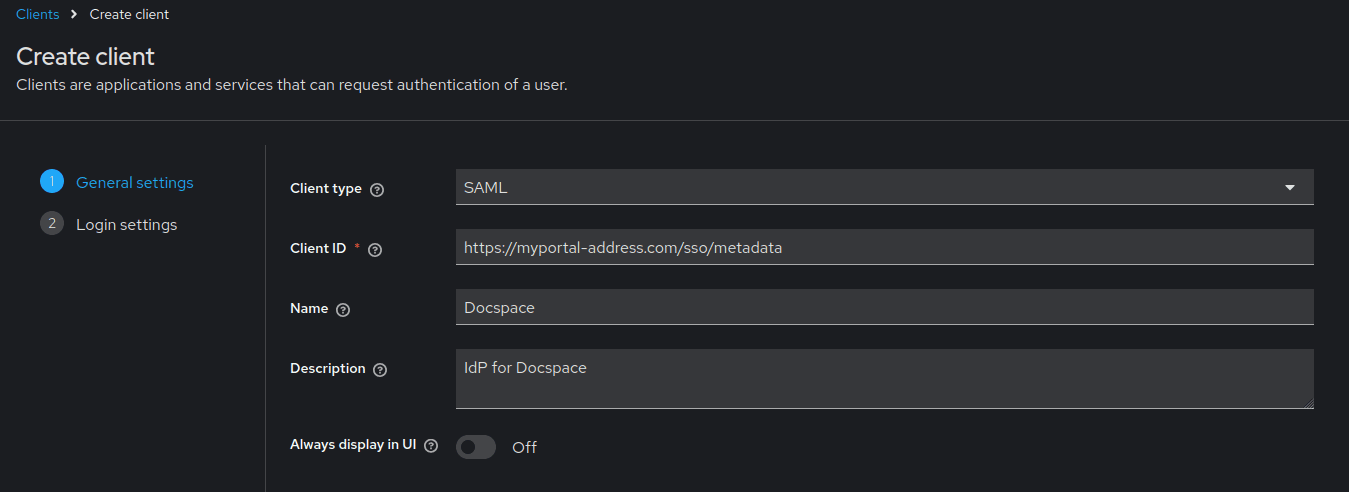

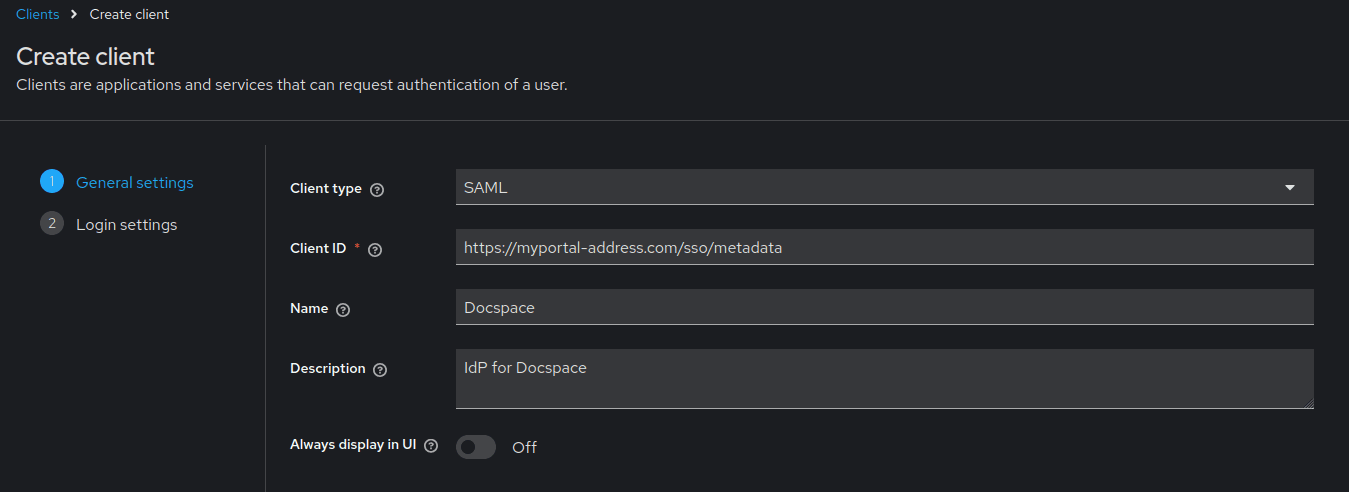

- Passez à Clients et cliquez sur Create client (Créer un client).

-

Sur la page qui s'affiche, configurez ce que suit: Dans le champ Client type (Type client), sélectionnez SAML dans le champ Client ID, saisissez

https://myportal-address.com/sso/metadataet remplacez myportal-address.com par le nom du domaine de votre portail. Dans les champs Name (Nom) et Description, saisissez tout le nom et la description du client.

- Cliquez sur le bouton Next (Suivant).

-

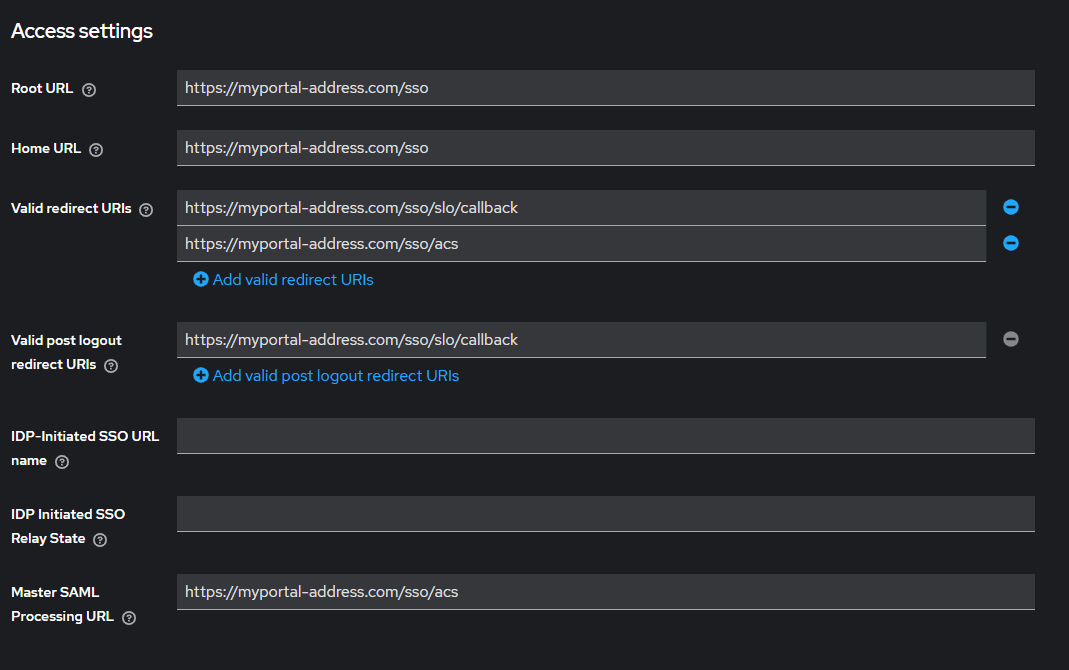

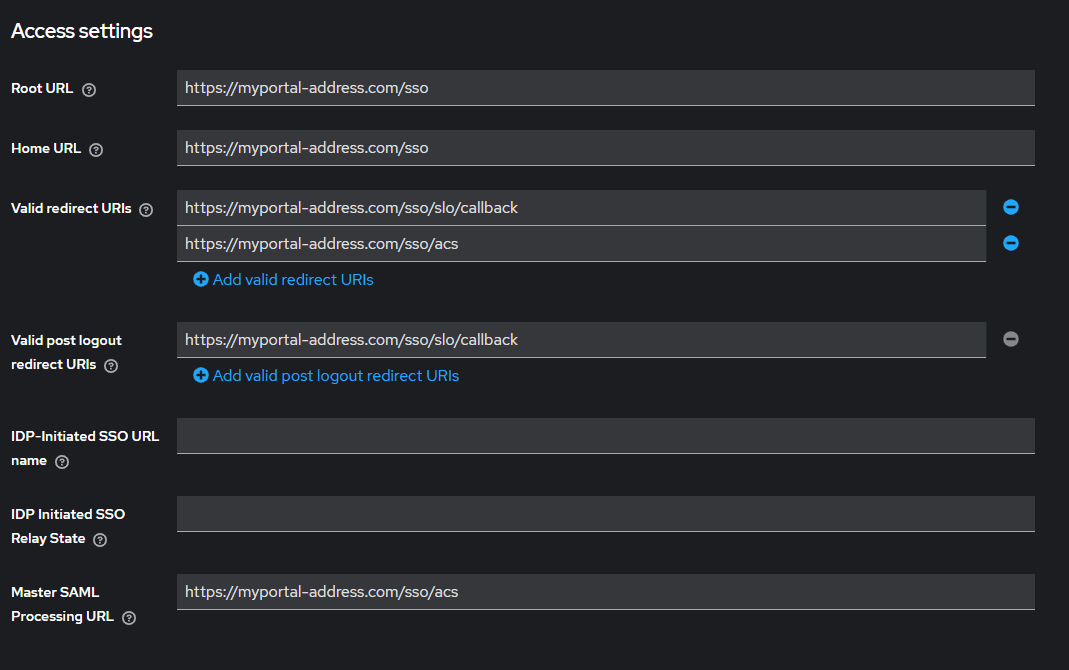

Remplissez les champs obligatoires:

Remplacez myportal-address.com par le nom du domaine de votre portail.

Détails de l'application L'URL racine https://myportal-address.com/sso/acs L'URL de la page d'accueil https://myportal-address.com/sso/acs L'URI de redirection valide https://myportal-address.com/sso/acs L'URL de redirection de déconnexion Post valide https://myportal-address.com/sso/slo/callback Nom d'utilisateur de l'application https://myportal-address.com/sso/acs

- Cliquez sur le bouton Enregistrer.

- Dans la section SAML capabilities (Fonctionnalités SAML), sélectionnez Name ID format (Format de l'ID du nom) en tant que l'adresse e-mail.

-

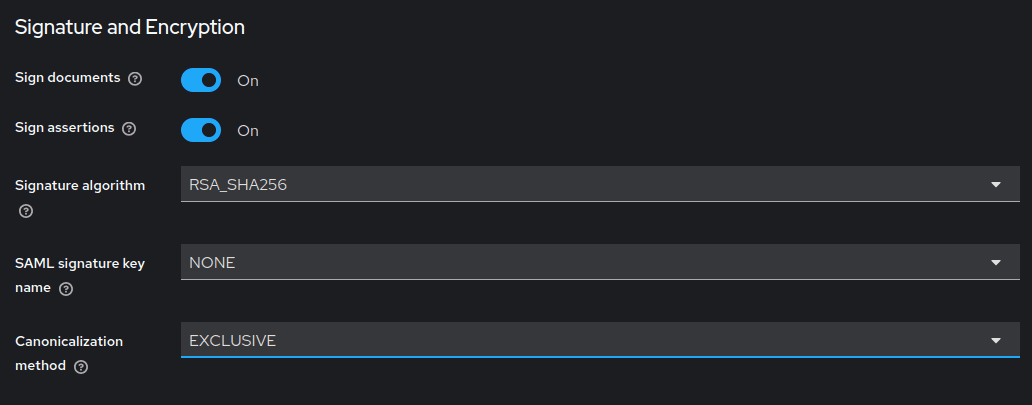

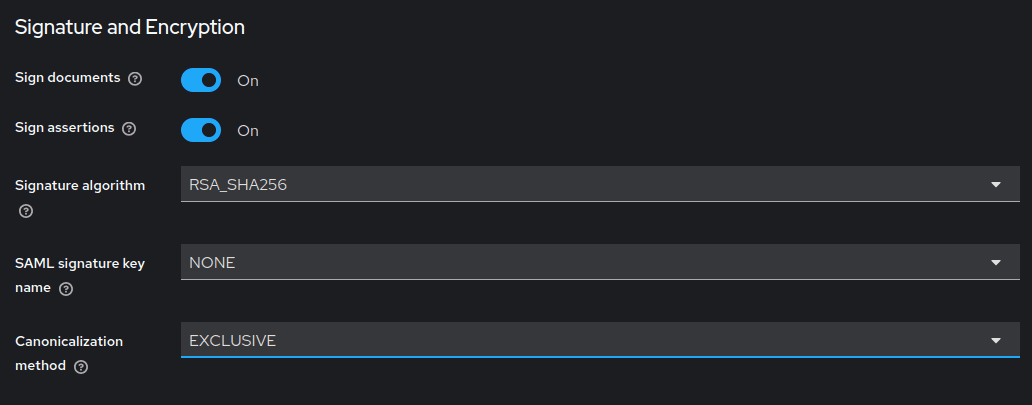

Dans la section Signature and Encryption (Signature et chiffrement0), activez l'option Sign Assertions (Assertions de signature) et sélectionnez signature algorithm (algorithme de signature): RSA_SHA1, RSA_SHA256, or RSA_SHA512.

- Cliquez sur le bouton Enregistrer.

-

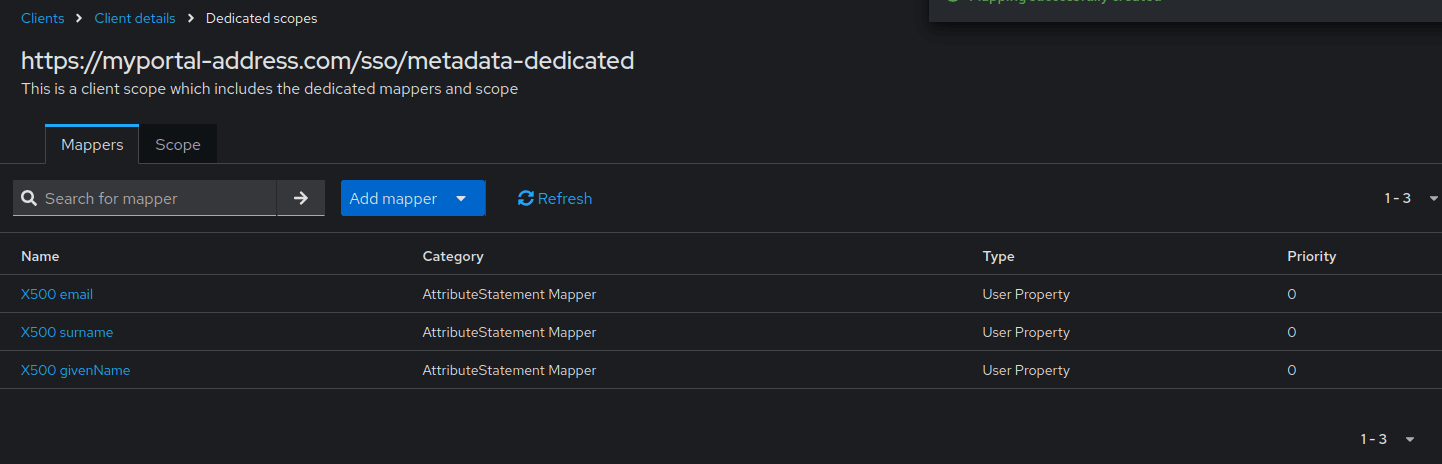

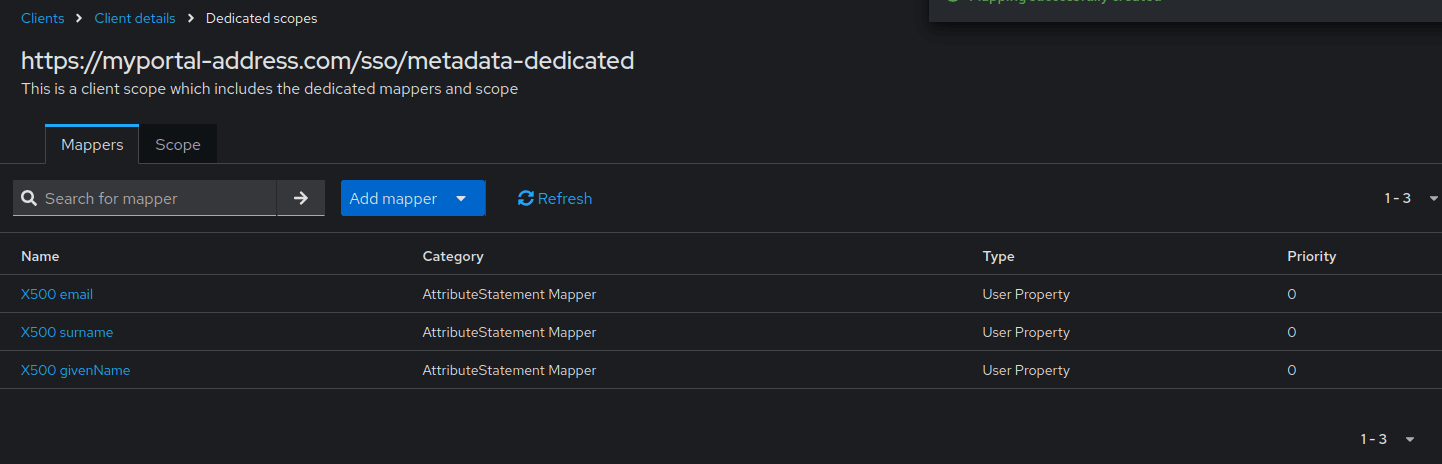

Passez à la section Client Scopes (Étendues des clients) et cliquez sur le lien portant le nom de vote portail https://myportal-address.com/sso/metadata-dedicated.

Cliquez sur le bouton Add predefined mappers (Ajouter des mappeurs prédéfinis), et dans la fenêtre contextuelle, sélectionnez les mappeurs suivants:

- X500 email

- X500 givenName

- X500 surname

Ensuite, cliquez sur le bouton Add (Ajouter).

Configurer le fournisseur de service ONLYOFFICE

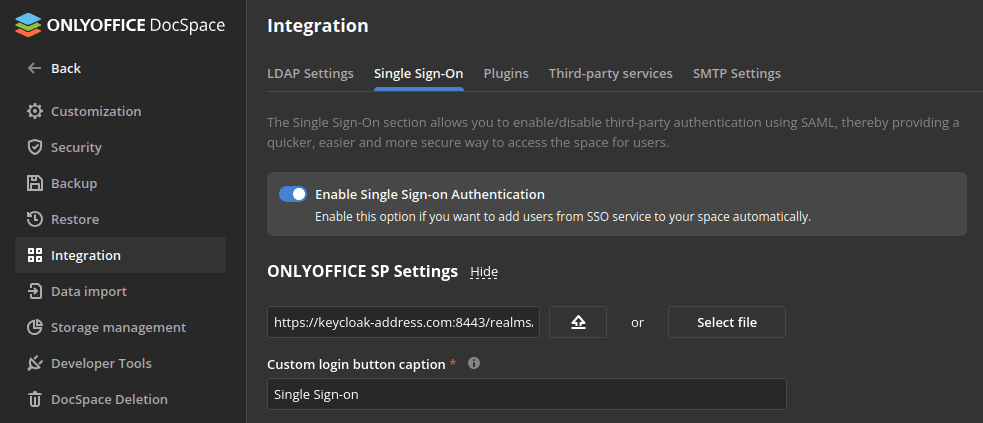

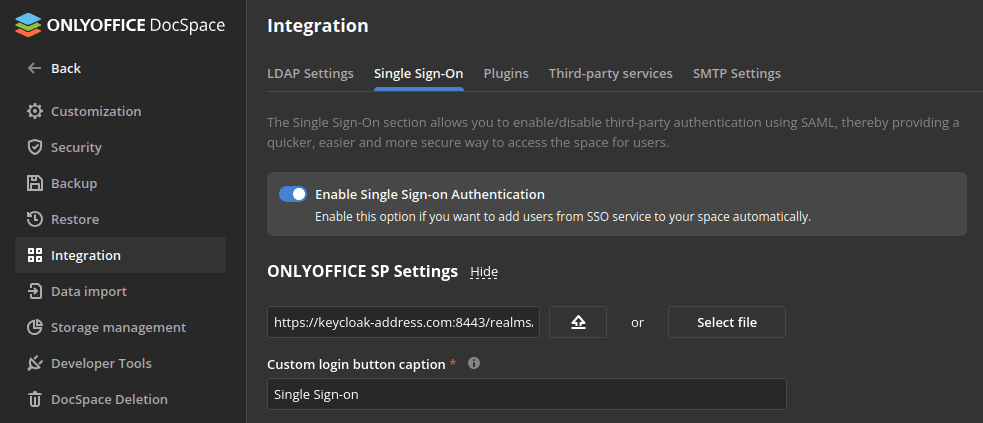

- Assurez-vous que vous êtes connecté à votre compte ONLYOFFICE DocSpace en tant qu'administrateur, passez au menu Paramètres, sélectionnez la section Intégration et accédez à l'onglet Authentification unique.

-

Activez l'option Activer l'authentification unique et collez l https://<keycloakurl>/realms/<realm_name>/protocol/saml/descriptor dans le champ URL vers le fichier XML de métadonnées fournisseur d'identité. Replacez <keycloakurl> et <realm_name> par l'adresse de votre serveur Keycloak et le nom du domaine de la connexion. Le lien final doit être accessible au navigateur.

- Appuyez sur le bouton flèche vers le haut pour télécharger des métadonnées fournisseur d'identité. Le formulaire Paramètres du fournisseur de service ONLYOFFICE sera rempli automatiquement avec les données depuis le fournisseur d'identité Keycloak.

-

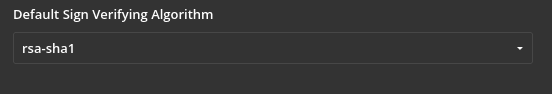

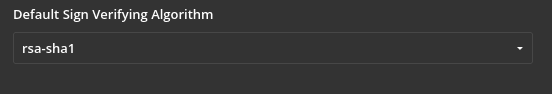

Sélectionnez le même Algorithme de la vérification de signature par défaut que vous avez défini dans Keycloak.

-

Remplacez NameId Format par l'adresse e-mail.

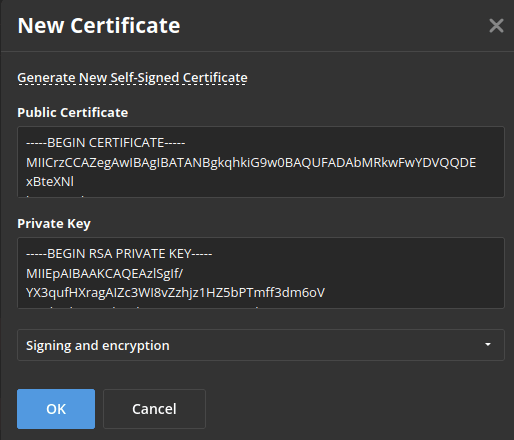

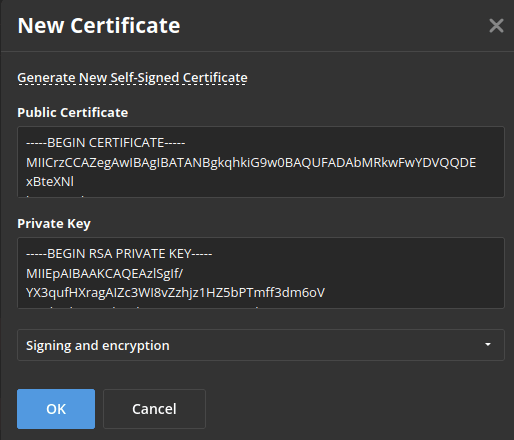

- Maintenant, il faut créer un certificat dans la section Certificats du fournisseur de service. Pour ce faire cliquez sur le bouton Ajouter un certificat dans la section appropriée.

-

Dans la fenêtre modale, cliquez sur Générer un certificat auto-signé, sélectionnez l'option signer et chiffrer dans la liste Utiliser pour. Avant de sauvegarder le certificat, copiez et sauvegardez le texte du Certificat publique (celui-ci sera nécessaire pour Keycloak), ensuite cliquez sur OK.

-

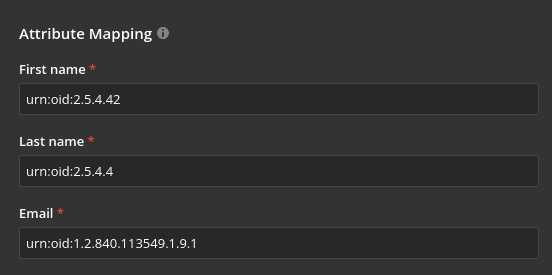

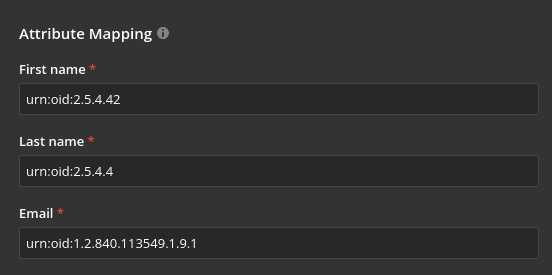

Passez à Mappage d'attributs et définissez les attributs comme suit:

- First name: urn:oid:2.5.4.42

- Last name: urn:oid:2.5.4.4

- Email: urn:oid:1.2.840.113549.1.9.1

Dans la section Paramètres avancés, vous pouvez activer l'option Masquer une page d'authentification pour masquer la page d'authentification par défaut et rediriger automatiquement vers le service d'authentification unique.

Si vous souhaitez restaurer la page d'authentification (pour pouvoir accéder à votre portail une fois le serveur de votre fournisseur d'identité tombe en panne), vous pouvez ajouter la clé /login?skipssoredirect=true après le nom de domaine de votre portail dans la barre d'adresse du navigateur.

- Cliquez sur le bouton Enregistrer.

- Revenez à Keycloak pour configurer le chiffrement, ouvrez votre client et passez à la section Keys (Clés). Désactivez l'option Signature du client est exigée et activez Encrypt assertions (Chiffrer les assertions). Dans la fenêtre contextuelle, sélectionnez Import (Importer), définissez Certificate PEM pour Archive format (Format d'archive) et cliquez sur le bouton Browse (Naviguer). Définissez le chemin d'accès au certificat selon l'étape 7 et cliquez sur Confirm (Valider).

Vérifier le fonctionnement du fournisseur de service ONLYOFFICE avec le fournisseur d'identité Keycloak

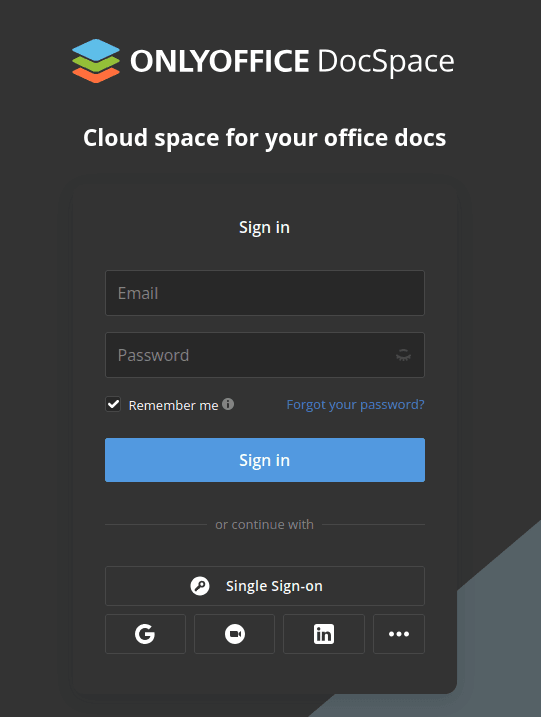

- Passez à la page d'authentification ONLYOFFICE par ex. https://myportal-address.com/login).

-

Cliquez sur le bouton Authentification unique. S'il n'y a aucun bouton, l'authentification unique n'est pas activé.

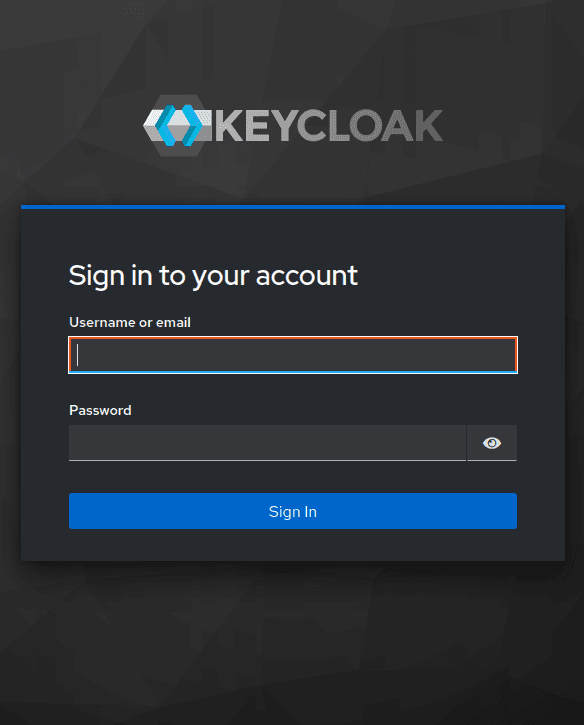

-

Si tous les paramètres sont correctement configurés, vous serez redirigé vers le formulaire de connexion au fournisseur d'identité Keycloak:

- Saisissez votre identifiant et mot de passe du compte Keycloak et cliquez sur Sign in (Se connecter).

-

Si vos identifiants sont corrects, vous serez redirigé sur la page d'accueil du portail (l'utilisateur manquant est créé automatiquement, ou les données sont mis à jour si le fournisseur d'identité a apporté des modifications).