- Accueil

- DocSpace

- Configuration

- Ajouter AD FS en tant que fournisseur d’identité

Ajouter AD FS en tant que fournisseur d’identité

Introduction

Authentification unique ou Single Sign-On (SSO) est la fonction qui permet aux utilisateurs de s'authentifier une seule fois et d'obtenir accès à plusieurs applications/services autorisés sans contrainte de renseigner à nouveau les informations d'identification.

La technologie d'authentification unique repose sur l'opération conjointe de deux applications: le fournisseur d'identité et le fournisseur de service (ci-après dénommées IdP et SP). L'authentification unique ONLYOFFICE SSO est réalisé uniquement en tant que fournisseur de service (SP). Plusieurs fournisseurs peuvent agir en tant que fournisseur d'identité (IdP), mais cet article examine la réalisation Services de fédération Active Directory (AD FS) .

Préparer AD FS pour la configuration de SSO

- Installer la version la plus récente AD DS (Service de domaine Active Directory) avec toutes les mises à jour et correctifs officiels.

- Installer la version la plus récente AD FS avec toutes les mises à jour et correctifs officiels.

Pour déployer AD FS à partir de zéro, veuillez suivre ces instructions.

- Vérifiez si les méta données AD FS sont accessibles au public. Pour ce faire,

- Dans Server Manager, accédez à Tools -> AD FS Management,

- Passez à AD FS \ Service \ Endpoints,

- Recherchez la ligne Federation Metadata dans le tableau. Le lien vers les métadonnées IdP construit selon le schéma suivant:

https://{ad-fs-domain}/{path-to-FederationMetadata.xml}Vous pouvez également utiliser la commande PowerShell:

PS C:\Users\Administrator> (Get-ADFSEndpoint | Where {$_.Protocol -eq "FederationMetadata" -or $_.Protocol -eq "Federation Metadata"}).FullUrl.ToString()En conséquence, votre lien doit ressembler à ceci:

https://myportal-address.com/FederationMetadata/2007-06/FederationMetadata.xml - Pour vérifier que l'installation de AD FS s'est déroulée correctement, ouvrez le lien depuis votre navigateur. Il faut afficher ou télécharger le fichier xml.

Copiez le lien dans le fichier de métadonnées xml car vous en aurez besoin lors de l'étape suivante. Assurez-vous que vous êtes connecté à votre compte ONLYOFFICE DocSpace en tant qu'administrateur. Accédez à Paramètres -> Intégration -> Authentification unique.

Configurer le fournisseur de service ONLYOFFICE

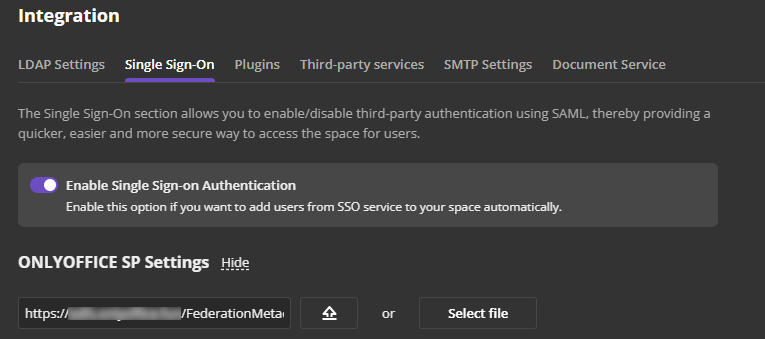

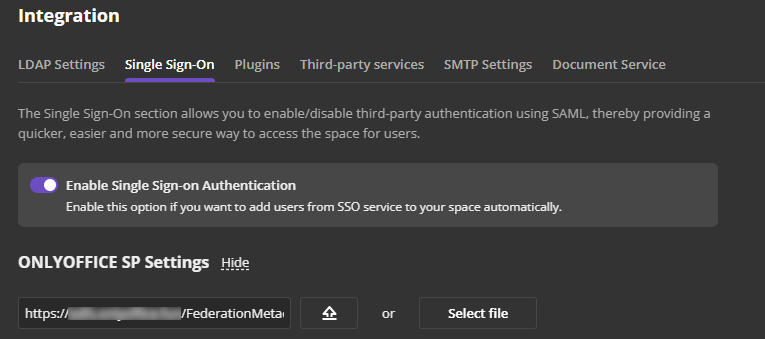

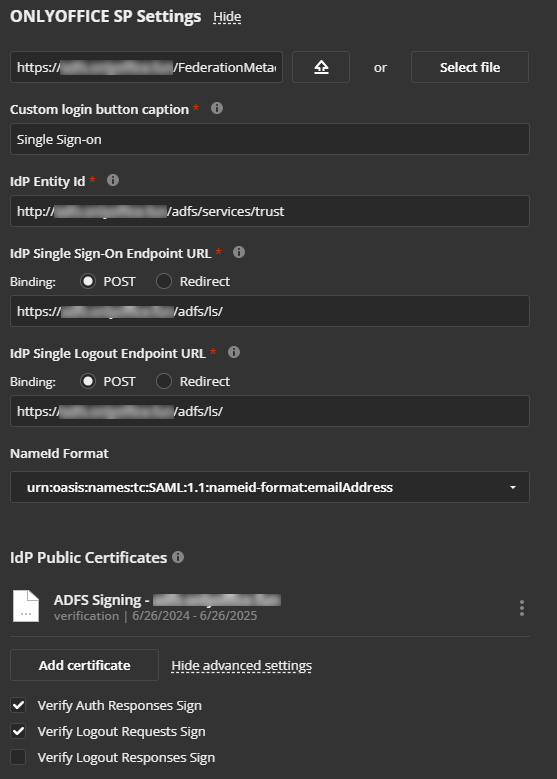

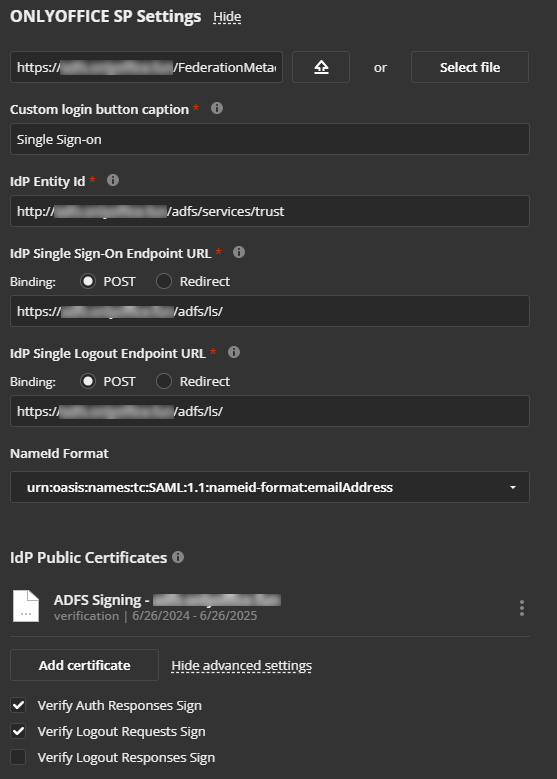

- Activez l'option Activer l'authentification unique et collez le lien que vous avez copié depuis AD FS dans le champ URL vers le fichier XML de métadonnées fournisseur d'identité.

- Appuyez sur le bouton flèche vers le haut pour télécharger des métadonnées fournisseur d'identité. Le formulaire Paramètres du fournisseur de service ONLYOFFICE sera rempli automatiquement avec les données depuis AD FS de fournisseur d'identité.

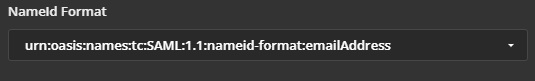

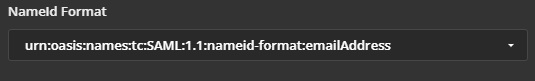

- Dans le sélecteur NameID Format, choisissez la valeur suivante: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress.

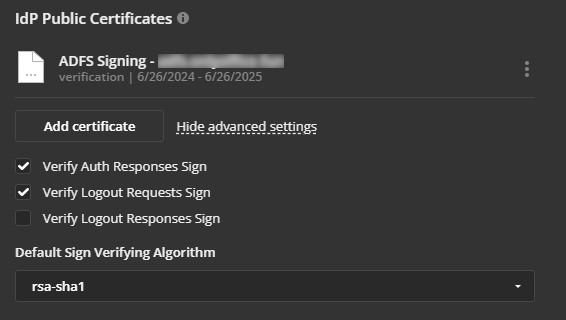

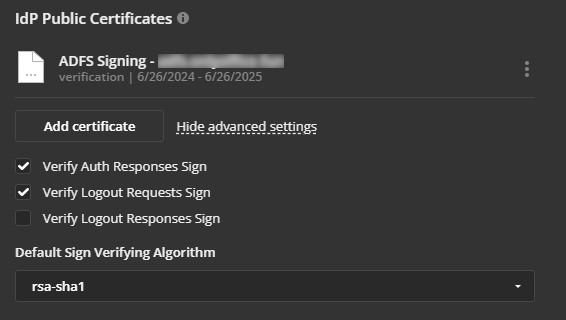

- Dans la section Certificats publics du fournisseur d'identités \ Paramètres avancé, désactivez l'option Vérifier la signature des réponses d'authentification car elle n'est pas nécessaire à AD FS par défaut.

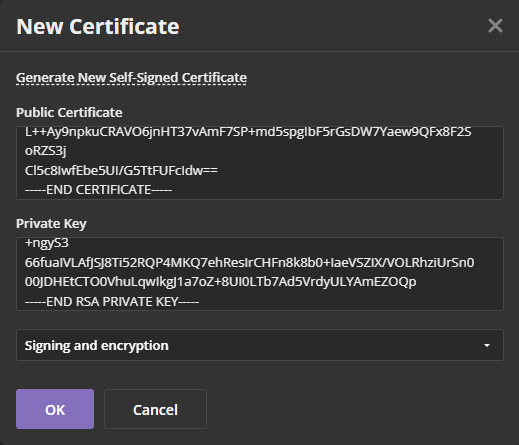

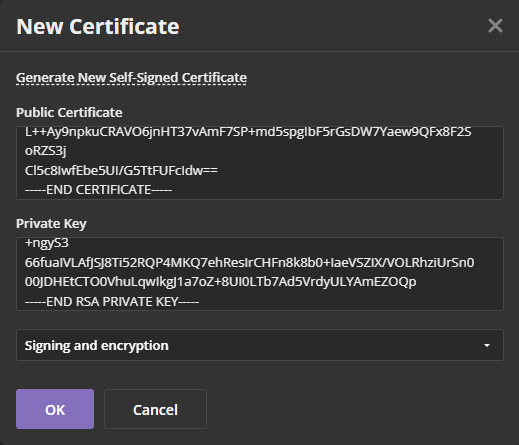

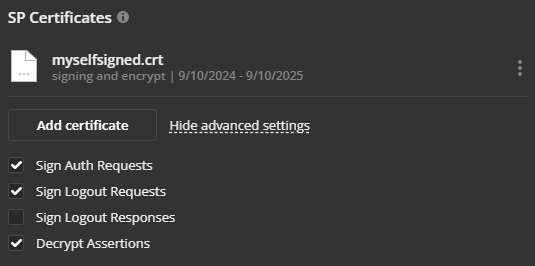

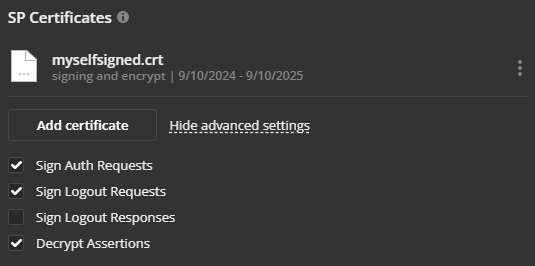

- Maintenant, il faut ajouter les certificats à Certificats du fournisseur de service. Vous pouvez générer des certificats auto-signés ou ajouter d'autres certificats.

Importantdans la fenêtre Nouveau certificat, sélectionnez signature et chiffrement dans Utiliser pour car le fournisseur d'identité AD FS est réglé à vérifier des signatures numériques et à chiffrer des données.

- Dans la section Certificats du fournisseur de service \ Paramètres avancés, désactivez l'option Vérifier la signature des réponses d'authentification car elle n'est pas nécessaire à AD FS par défaut.

- Il n'est pas nécessaire d'ajuster le formulaire Mappage d'attributs parce que nous allons configurer ces paramètres dans le fournisseur d'identité AD FS plus tard.

- Cliquez sur le bouton Save (Enregistrer).

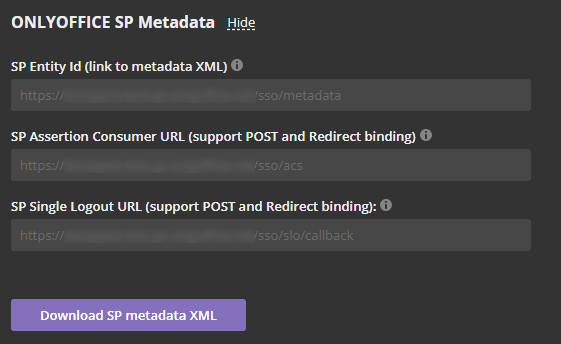

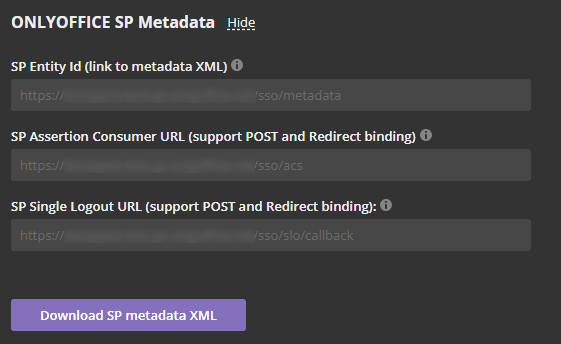

- La section Les métadonnées du fournisseur de service ONLYOFFICE s'affichera.

-

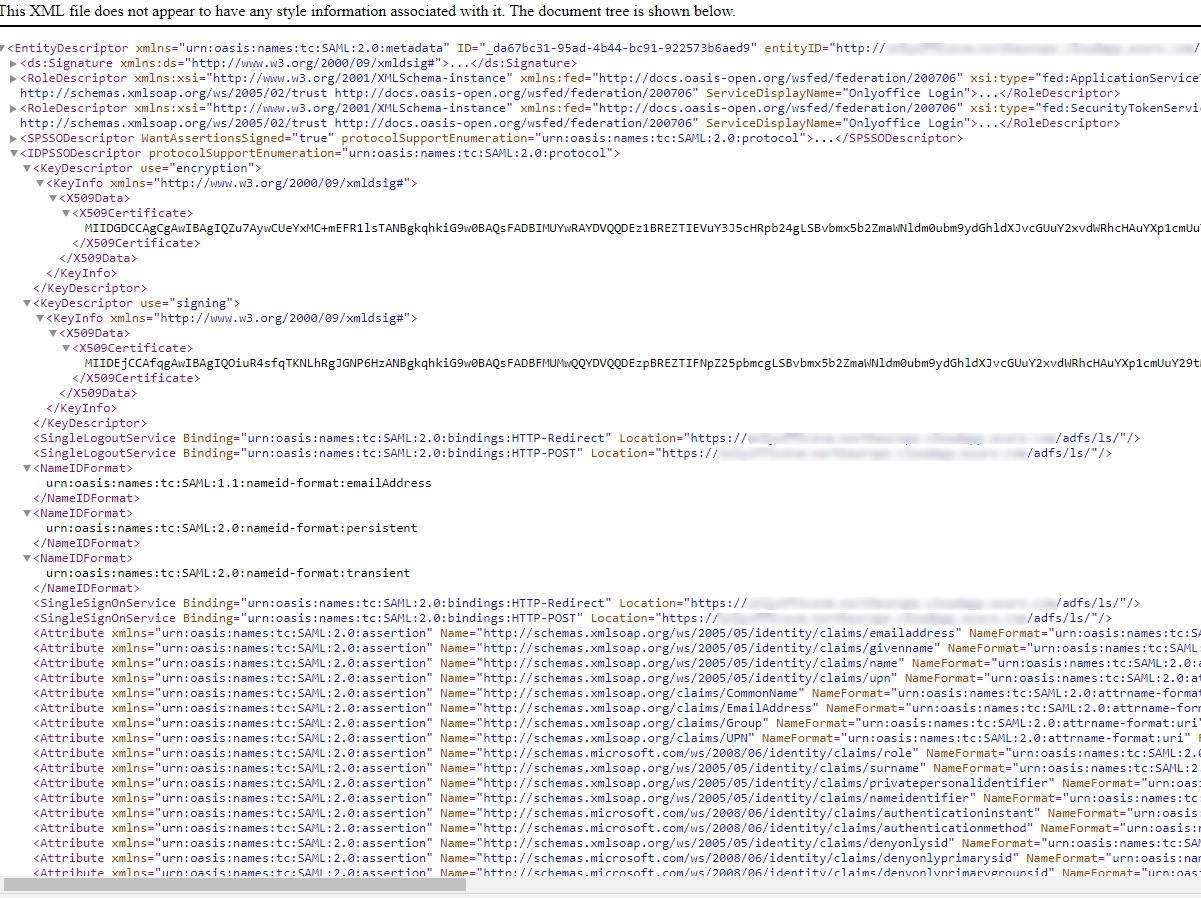

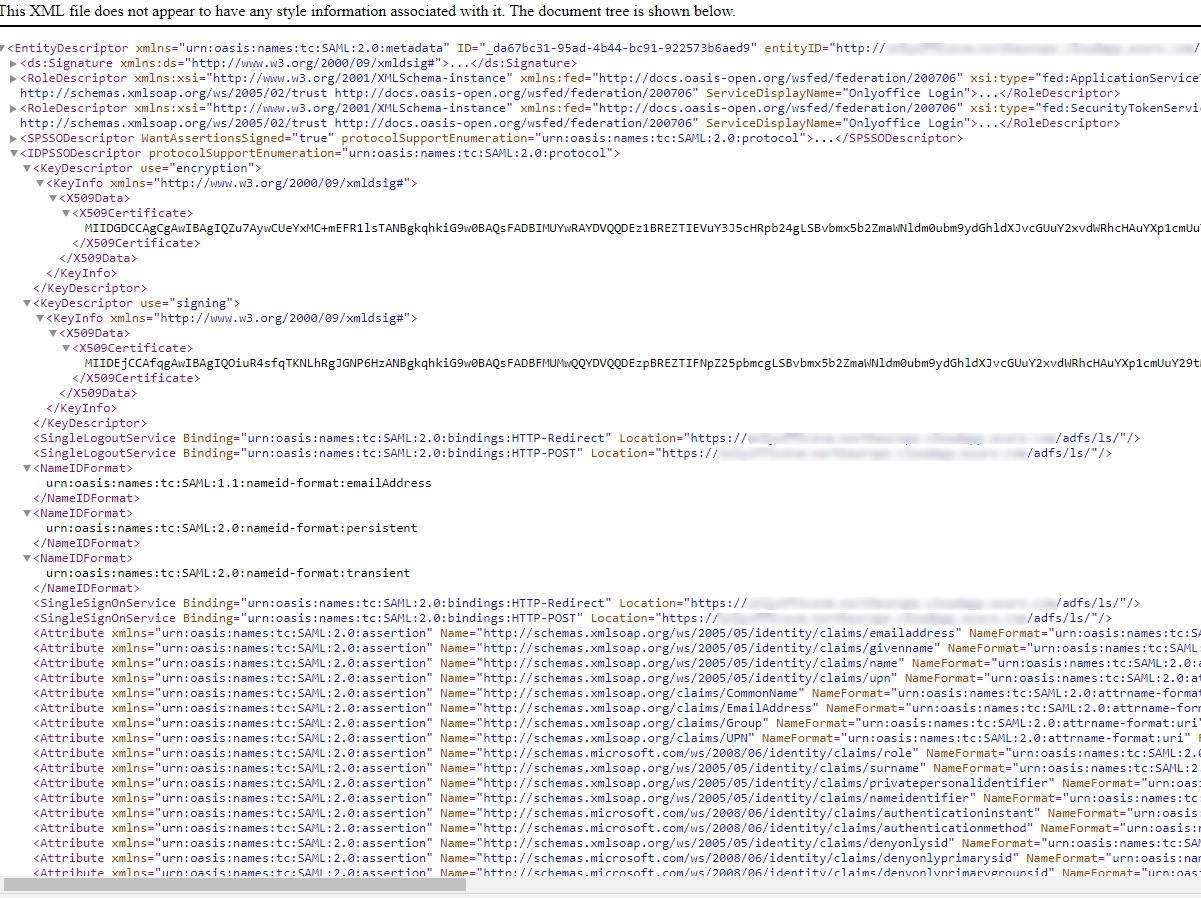

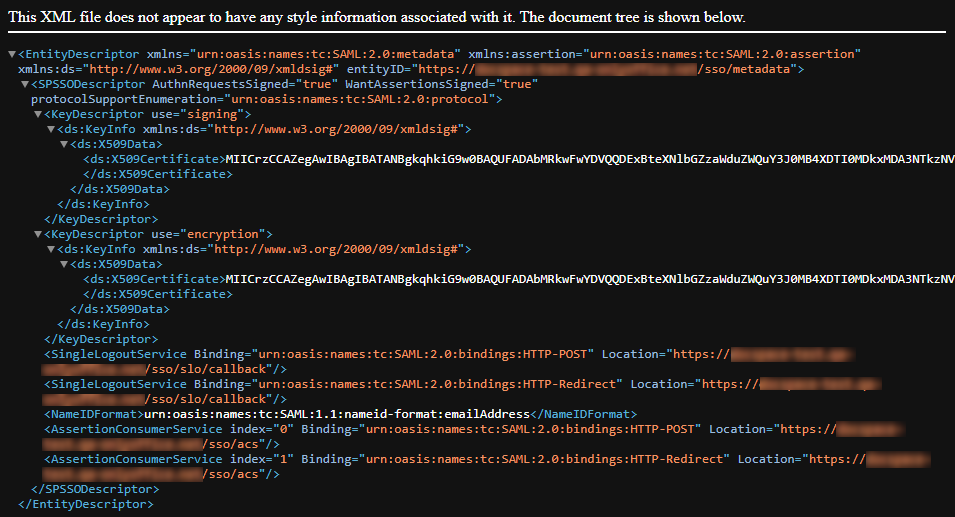

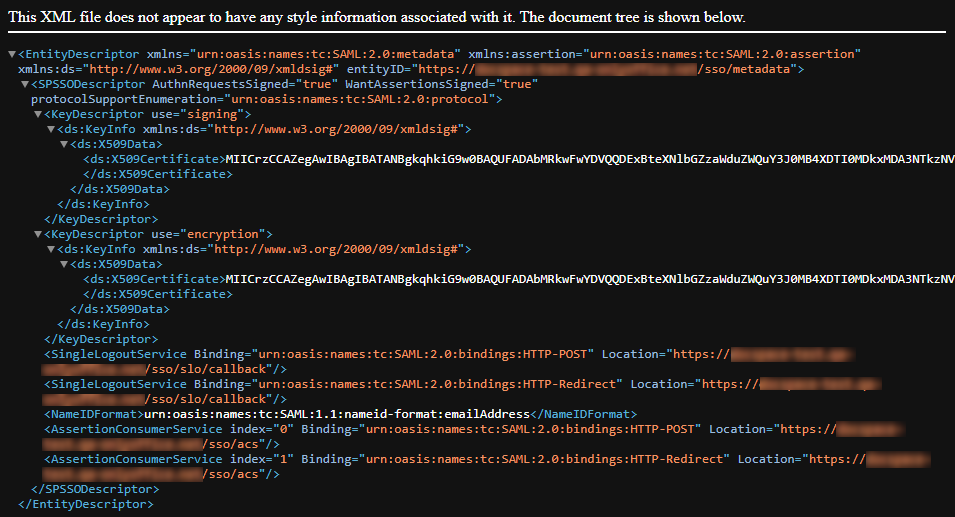

Vérifiez si les paramètres sont accessibles au public en cliquant sur le bouton Télécharger le fichier XML des métadonnées du fournisseur de services. Le contenu du fichier XML doit s'afficher.

- Copiez le lien vers les métadonnées du fournisseur de services ONLYOFFICE depuis le champ ID d'entité du fournisseur de service (lien vers le fichier XML des métadonnées) où AD FS est installé.

Configurer le fournisseur d'identité AD FS

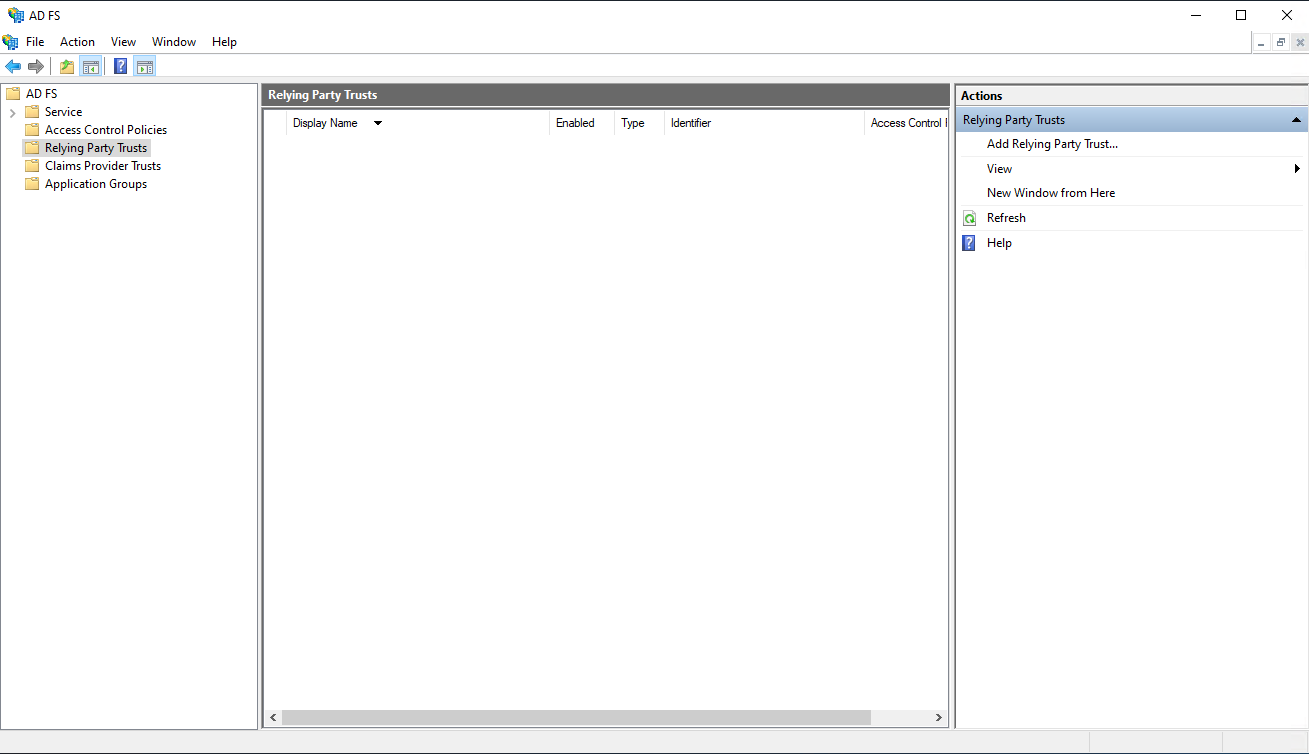

- Dans Server Manager, (Gestionnaire de serveur) accédez à Tools -> AD FS Management (Outils -> Gestion AD FS),

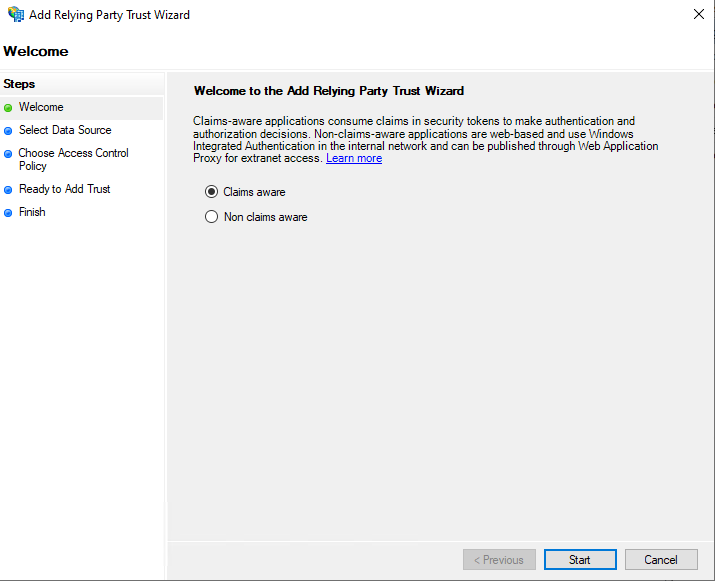

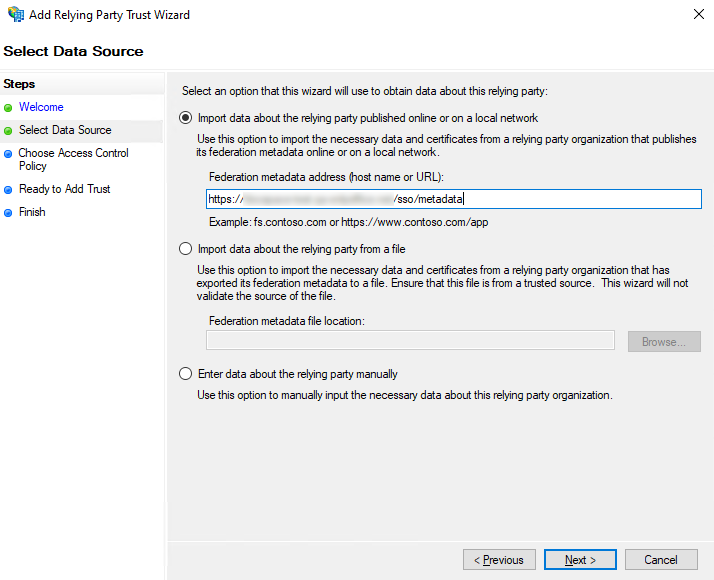

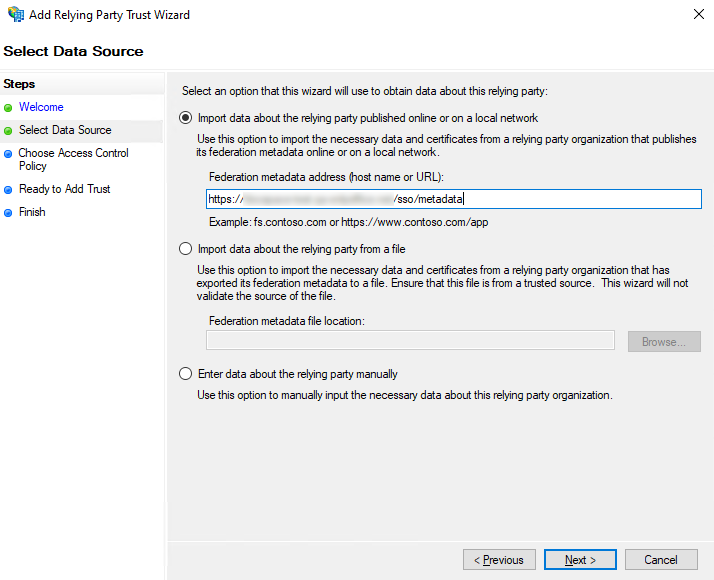

- Sur le panneau AD FS Management (Outils -> Gestion AD FS), sélectionnez Trust Relationships > Relying Party Trusts (Relation d'approbation > Approbation de partie de confiance). Cliquez sur l'option Add Relying Party Trust (Ajouter une approbation de partie de confiance) à droite. L'assistant Add Relying Party Trust (Ajouter une approbation de partie de confiance) s'affichera,

- Dans la fenêtre de l'assistant, activez le bouton radio Import data about the relying party published online or on a local network (Importer les données, publiées en ligne ou sur un réseau local, concernant la partie de confiance), collez le lien copié dans le champ Federation metadata address (host name or URL) (Adresse de métadonnées de fédération (nom d'hôte ou URL)) des métadonnées du fournisseur de service ONLYOFFICEbet cliquez sur le bouton Next (Suivant),

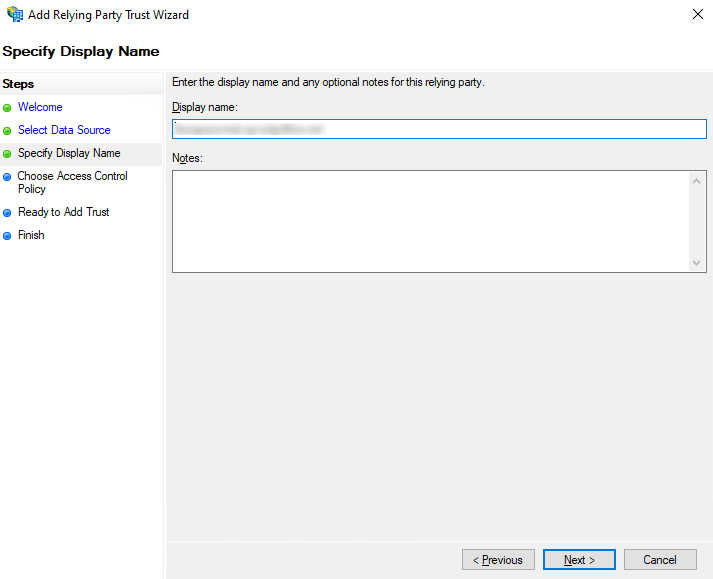

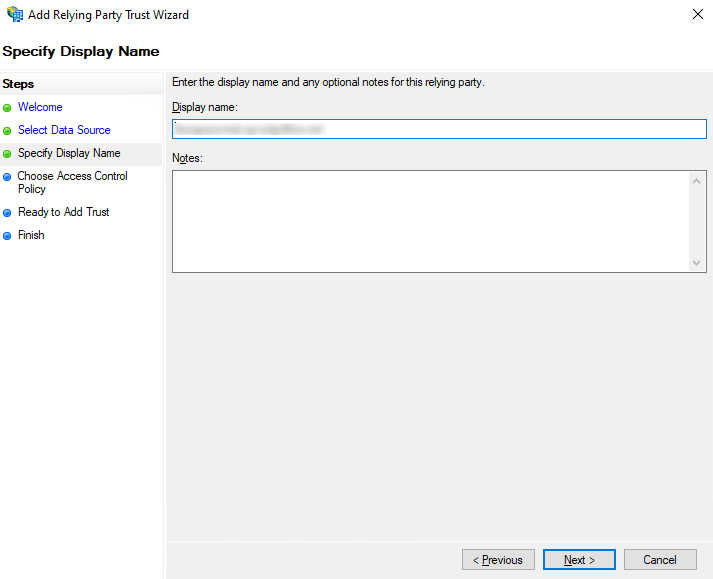

- Dans le champ Display name (Nom d'affichage), indiquez le nom et cliquez sur le bouton Next (Suivant),

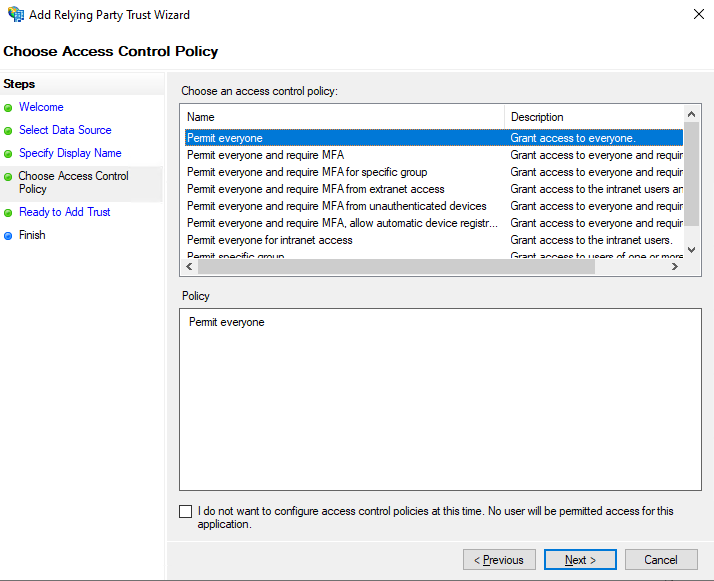

- Sélectionnez l'application Consumer (Consommateur) et cliquez sur le bouton Next (Suivant);

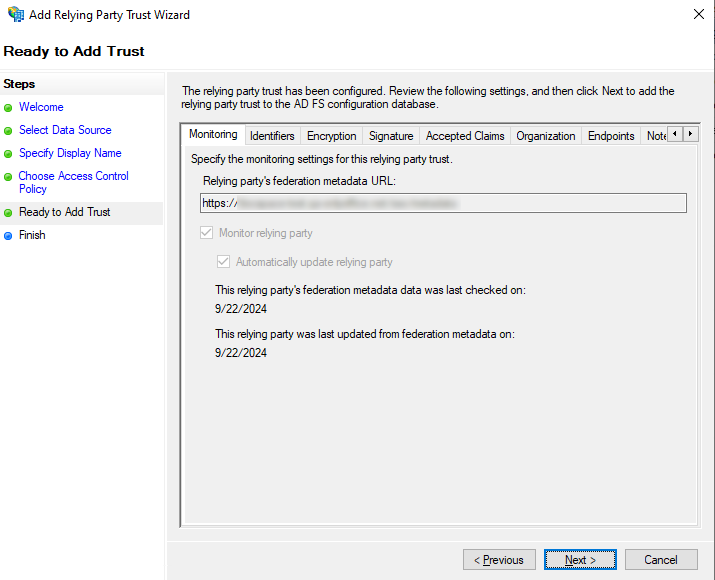

- Vérifiez la configuration résultante et cliquez sur le bouton Next (Suivant),

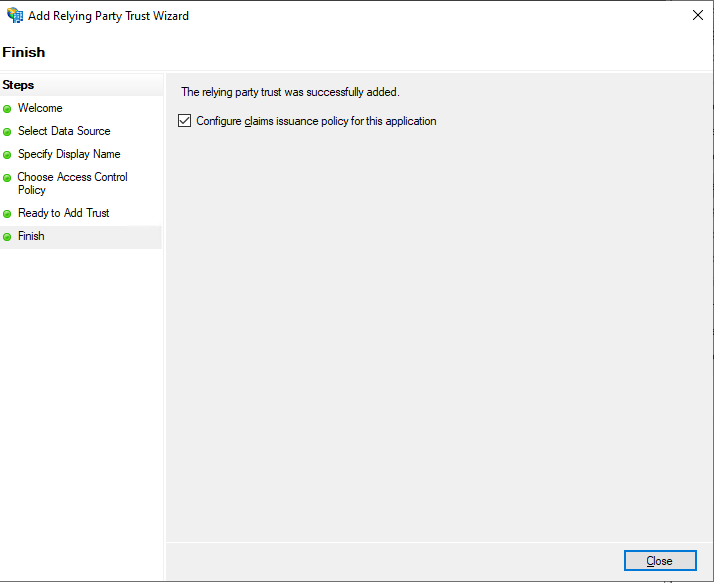

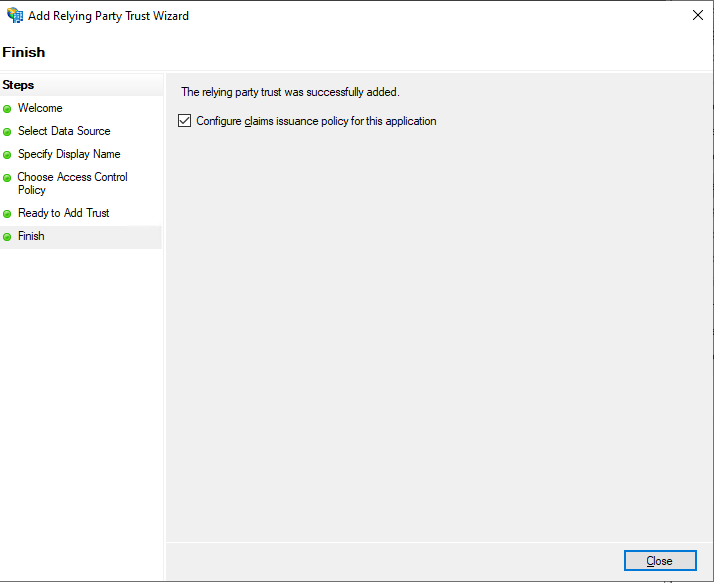

- Laissez l'option par défaut active et cliquez sur le bouton Close (Fermer),

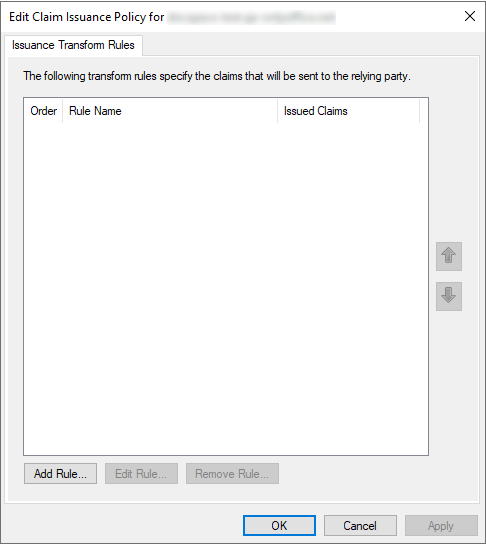

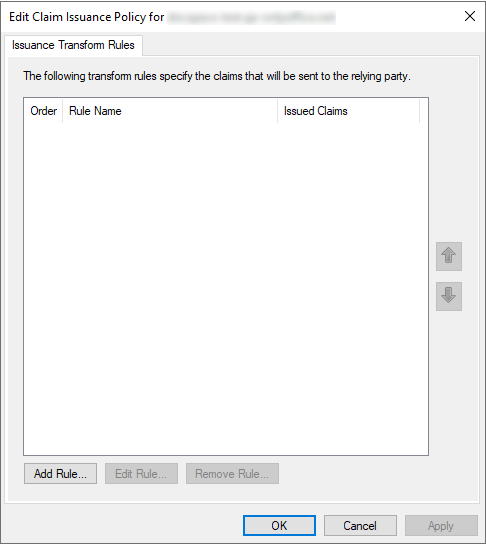

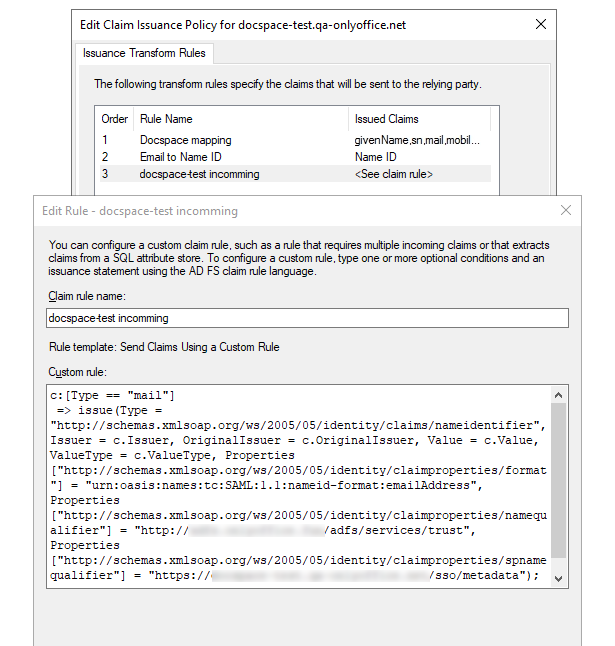

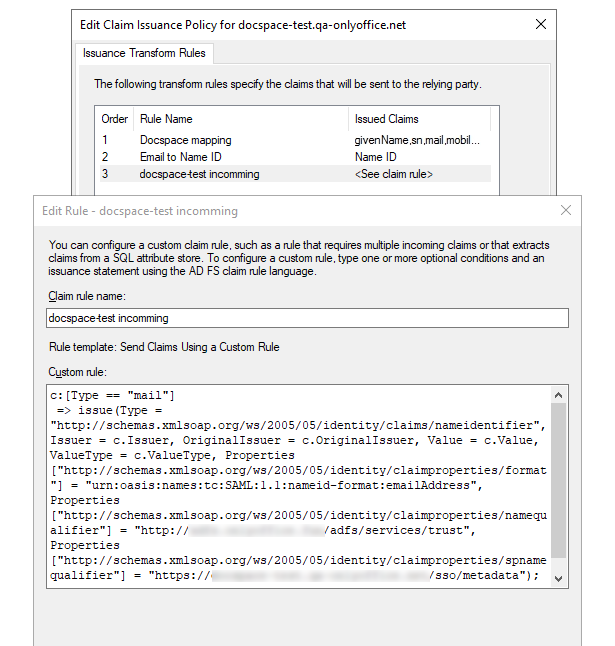

- Une nouvelle fenêtre s'affiche. Sous l'onglet Edit Claim Issuance Policy (Modifier la stratégie d'émission de revendications), cliquez sur le bouton Add Rule... (Ajouter une règle),

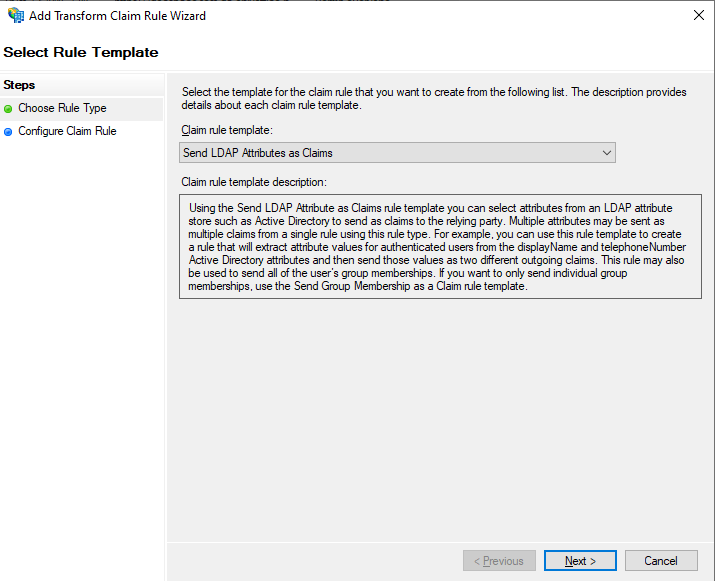

- Sélectionnez l'option Send LDAP Attributes as Claims (Envoyer des attributs LDAP en tant que revendications) dans la liste Claim rule template (Modèle de règle de revendication) et cliquez sur le bouton Next (Suivant),

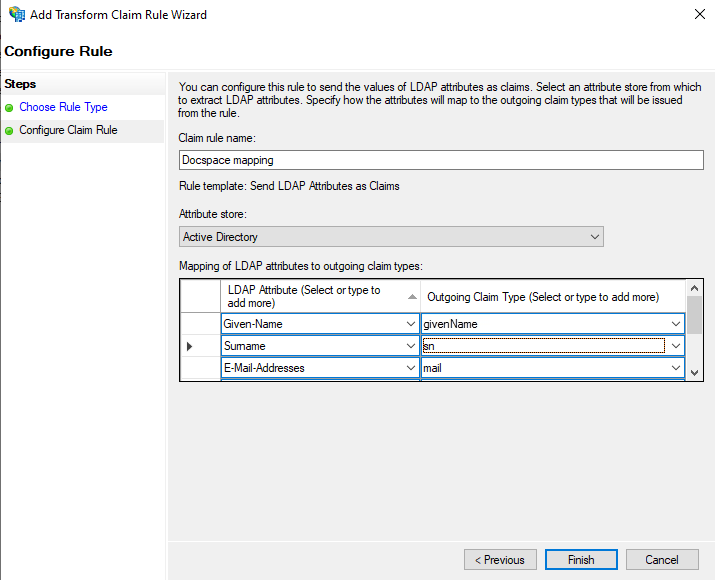

- Saisissez un nom dans le champ Claim rule name (Nom de la règle de revendication). Sélectionnez l'option Active Directory dans la liste Attribute store (Nom de la règle de revendication) et remplissez le formulaire Mapping of LDAP attributes to outgoing claim types (Mappage d'attributs LDAP à des types de revendications sortantes) selon le tableau ci-après. Une fois terminé, cliquez sur Finish (Terminer).

Attribut LDAP (sélectionnez ou saisissez pour ajouter plus d'options) Revendication sortante (sélectionnez ou saisissez pour ajouter plus d'options) Given-Name givenName Surname sn E-Mail-Addresses mail

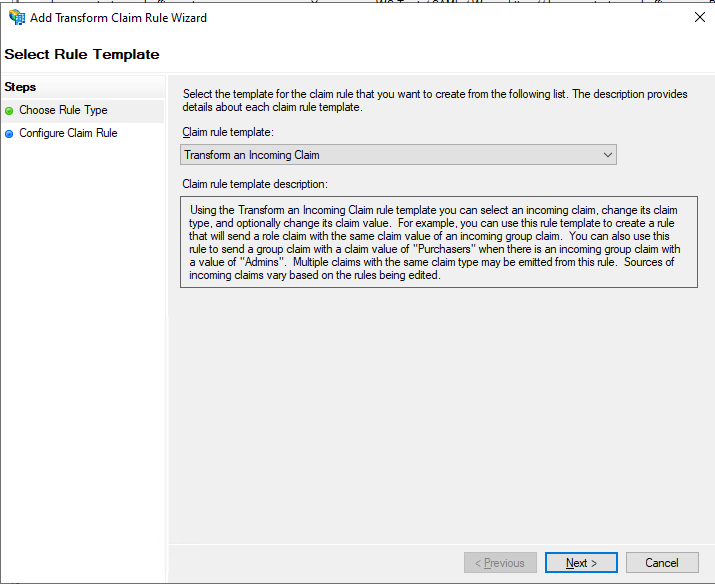

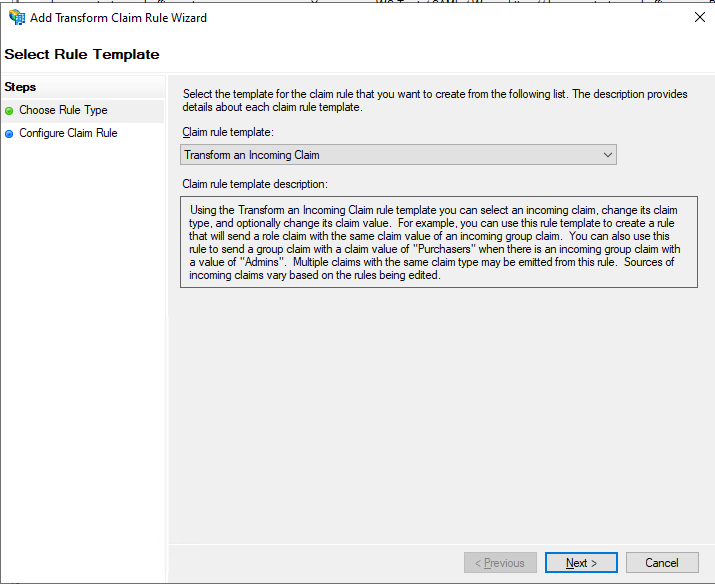

- Dans la fenêtre Edit Claim Rules (Modifier les règles de revendication), cliquez sur le bouton Add Rule (Ajouter une règle) encore une fois, sélectionnez l'option Transform an Incoming Claim (Transformer une revendication entrante) dans la liste Claim rule template (Modèle de règle de revendication) et cliquez sur le bouton Next (Suivant),

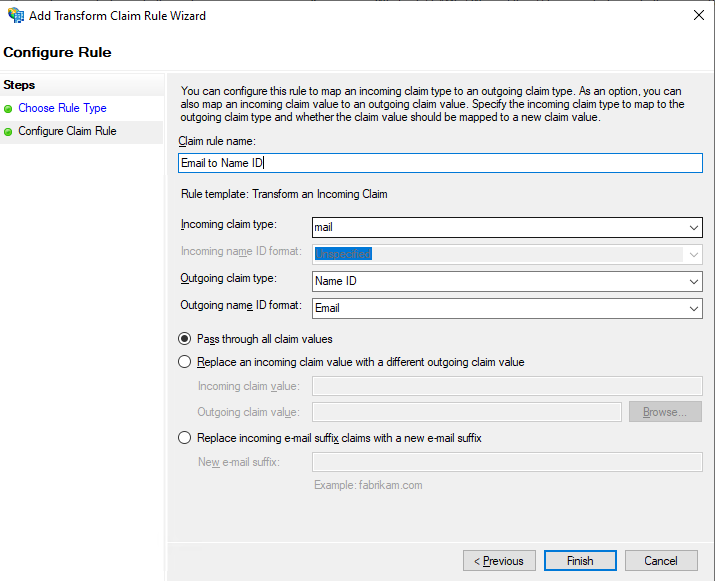

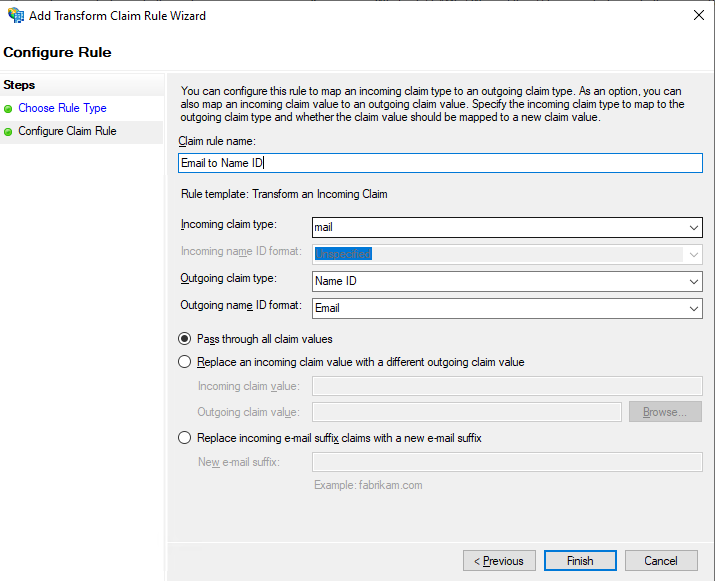

- Saisissez un nom dans le champ Claim rule name (Nom de la règle de revendication) et sélectionnez les options suivantes:

- Incoming claim type (Type de revendication entrante): mail,

- Outgoing claim type (Type de revendication sortante): Name ID,

- Outgoing name ID format (Format d'ID de nom sortant): Email

Une fois que vous avez terminé, cliquez sur Finish (Terminer).

-

Si la déconnexion AD FS ne fonctionne pas, il est donc recommandé d'ajouter une règle de revendication personnalisée (Custom Claim Rule) et remplacer

{portal-domain}par votre domaine fournisseur de service et changer{ad-fs-domain}à votre domaine fournisseur d'identité:c:[Type == "mail"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://{ad-fs-domain}/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "https://{portal-domain}/sso/metadata");

- Cliquez sur OK,

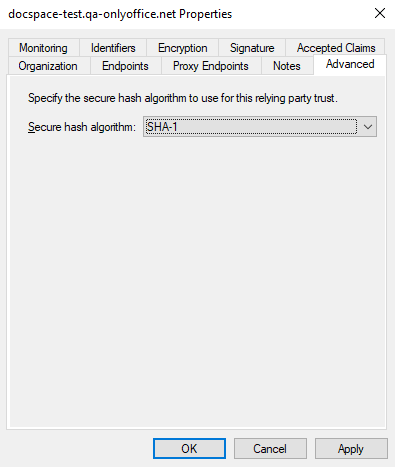

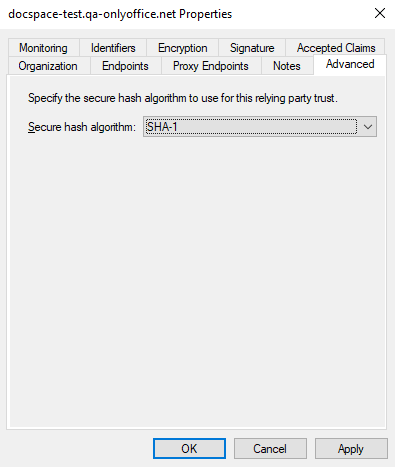

- Ouvrez les propriétés de la partie utilisatrice que vous venez de créer et passez à l'onglet Advanced (Avancé),

Sélectionnez l'option SHA-1 dans la liste Secure hash algorithm (Algorithme de hachage sécurisé).