- Startseite

- DocSpace

- Konfiguration

- Keycloak IdP

Keycloak IdP

Einleitung

Single Sign-on (SSO) ist eine Technologie, die es Benutzern ermöglicht, sich nur einmal anzumelden und dann ohne erneute Authentifizierung auf mehrere Anwendungen/Dienste zuzugreifen.

SSO wird immer durch den gemeinsamen Betrieb zweier Anwendungen gewährleistet: eines Identitätsanbieters und eines Dienstanbieters (auch „IdP“ und „SP“ genannt). ONLYOFFICE SSO implementiert nur den SP. Viele verschiedene Anbieter können als IdP fungieren, dieser Artikel betrachtet jedoch die Keycloak-Implementierung.

Erstellen eines IdP in Keycloak

- Melden Sie sich als Administrator bei Keycloak an.

- Gehen Sie zu Bereiche verwalten und wählen Sie den Bereich aus, in dem die Verbindung konfiguriert werden soll.

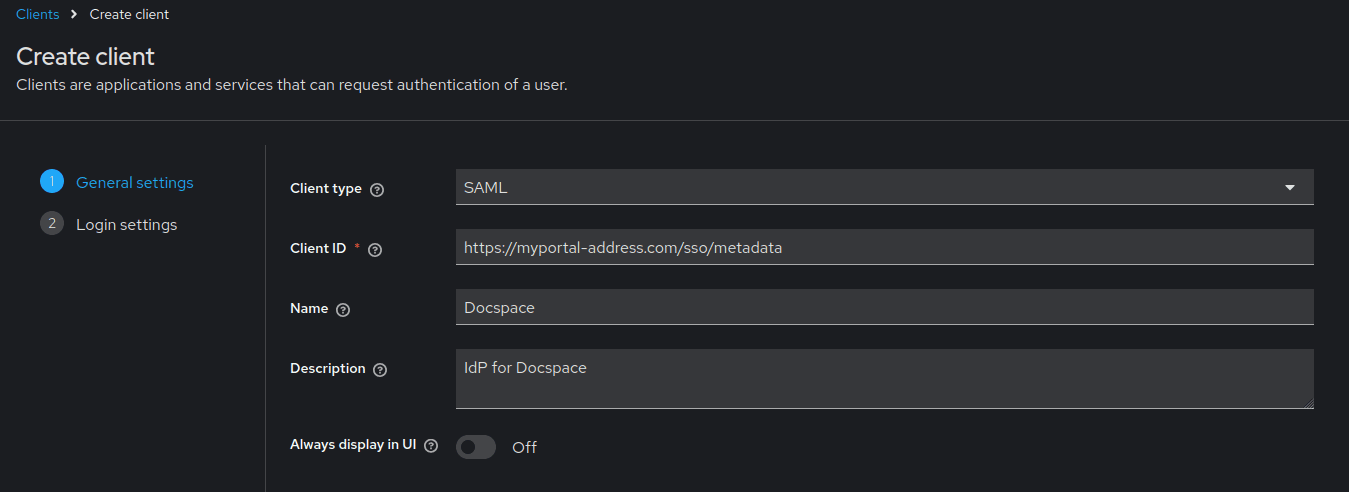

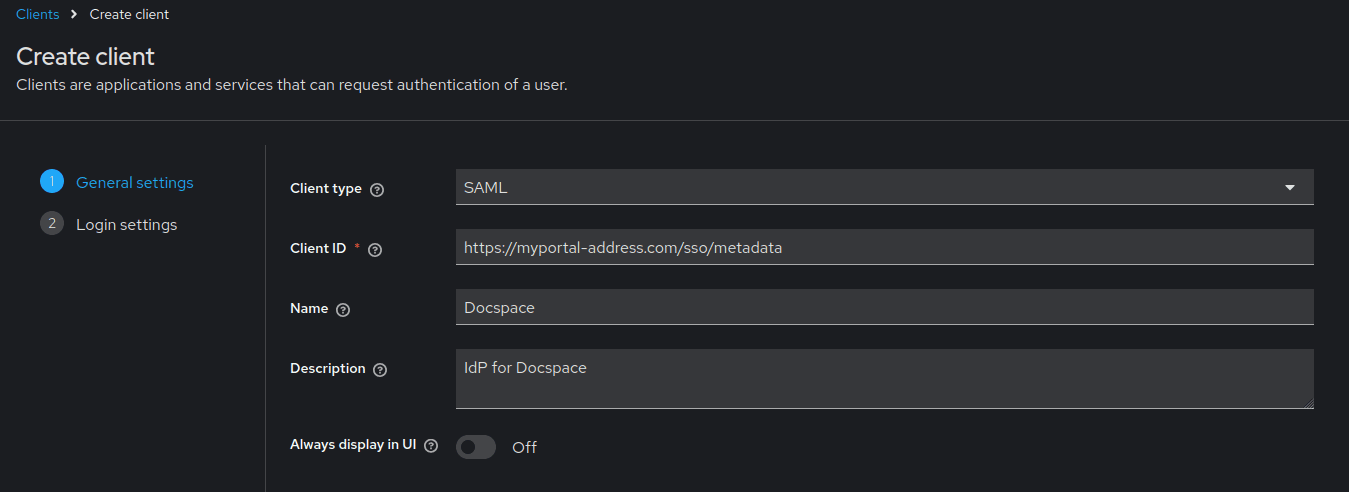

- Gehen Sie zu Kunden und klicken Sie auf die Schaltfläche Kunden erstellen.

-

Legen Sie auf der sich öffnenden Seite Folgendes fest: Wählen Sie im Feld Clienttyp SAML aus und geben Sie im Feld Client-ID

https://myportal-address.com/sso/metadataein. Ersetzen Sie dabei myportal-address.com durch den Domänennamen Ihres Portals. Geben Sie in den Feldern Name und Beschreibung einen beliebigen Namen und eine Beschreibung für den Client ein.

- Klicken Sie auf die Schaltfläche Weiter.

-

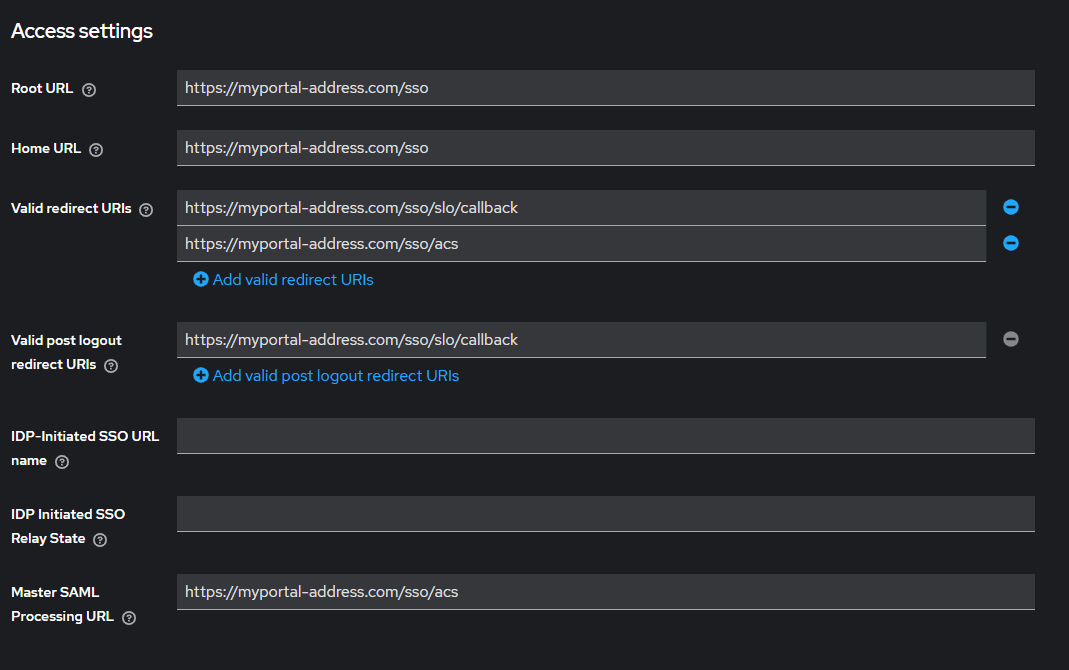

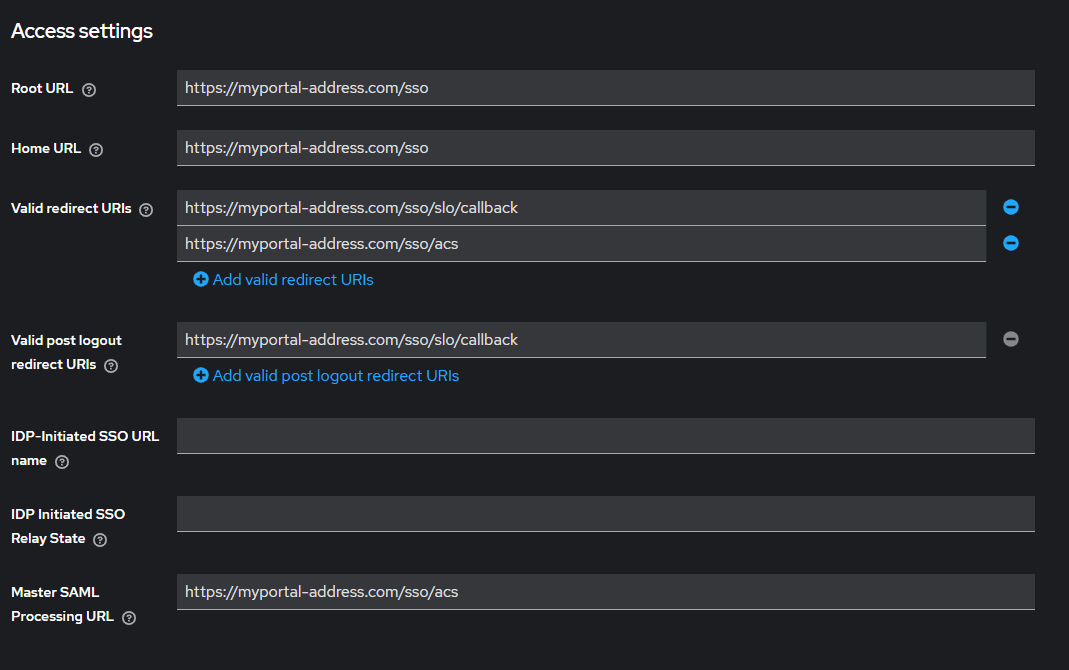

Füllen Sie die folgenden Felder aus:

Ersetzen Sie myportal-address.com durch den Domänennamen Ihres Portals.

Anwendungsdetails Root-URL https://myportal-address.com/sso Home-URL https://myportal-address.com/sso Gültige Umleitungs-URIs https://myportal-address.com/sso/slo/callback

https://myportal-address.com/sso/acsGültige Umleitungs-URIs nach der Abmeldung https://myportal-address.com/sso/slo/callback Master-SAML-Verarbeitungs-URL https://myportal-address.com/sso/acs

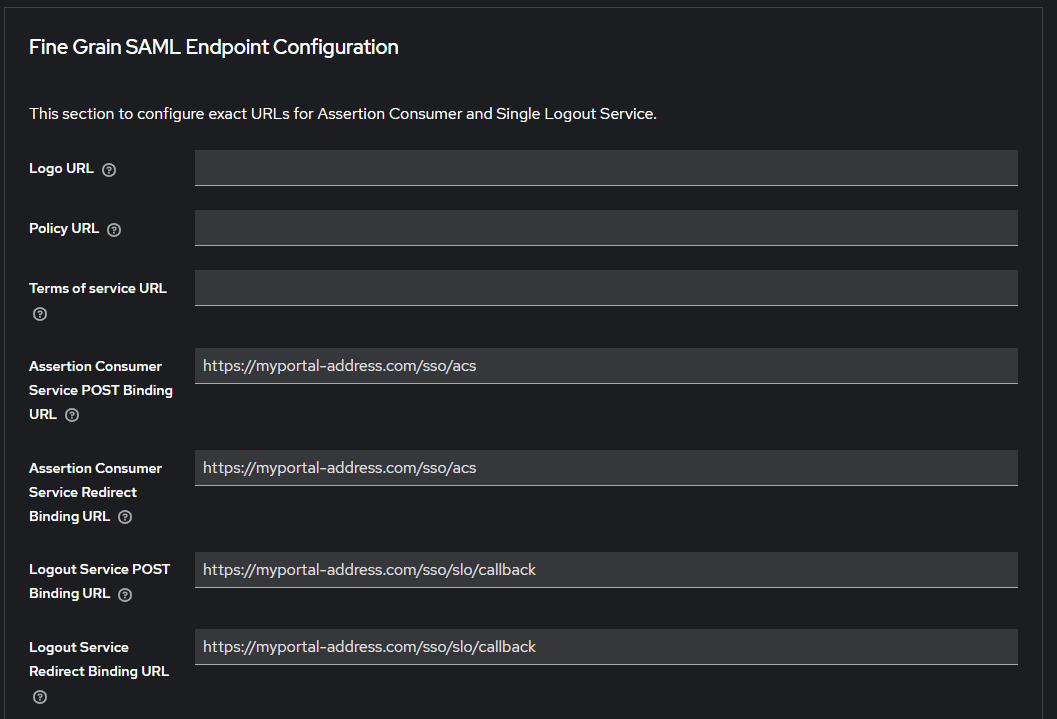

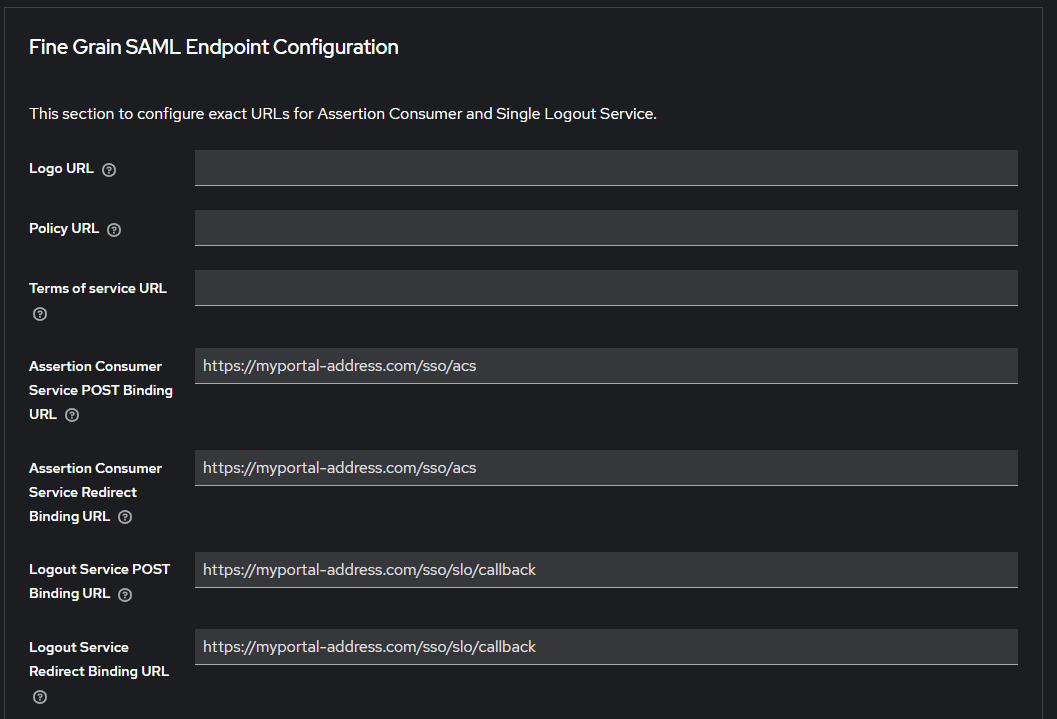

Füllen Sie die folgenden Felder auf der Registerkarte Erweitert aus:

Assertion Consumer Service POST Bindungs-URL https://myportal-address.com/sso/acs Assertion Consumer Service Redirect Bindungs-URL https://myportal-address.com/sso/acs Logout Service POST Bindungs-URL https://myportal-address.com/sso/slo/callback Logout Service Redirect Bindungs-URL https://myportal-address.com/sso/slo/callback

- Klicken Sie auf die Schaltfläche Speichern.

- Wählen Sie im Abschnitt SAML-Funktionen als Namens-ID-Format E-Mail aus.

-

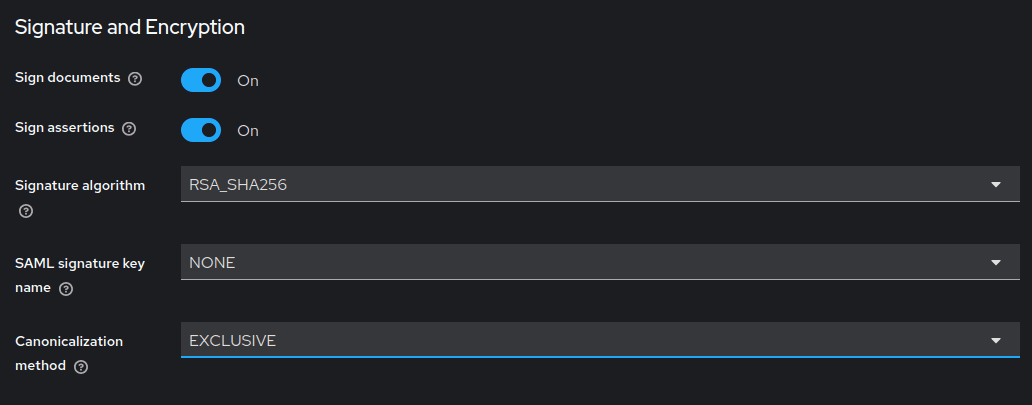

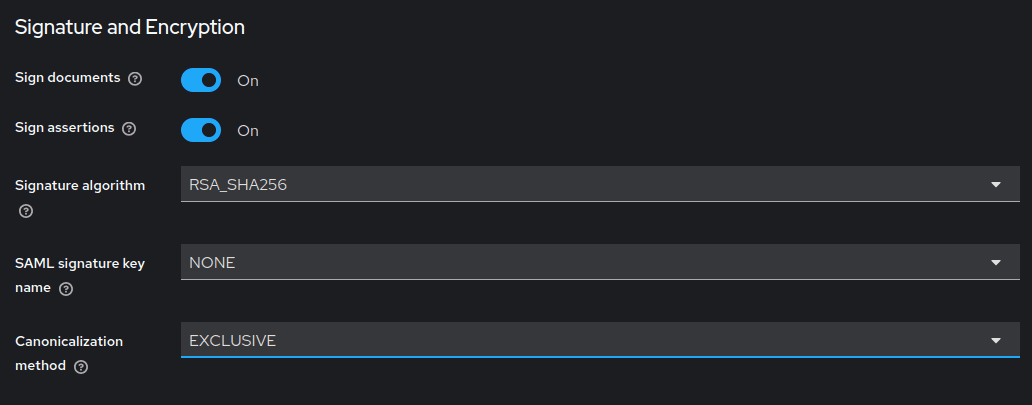

Aktivieren Sie im Abschnitt Signatur und Verschlüsselung die Option Assertionen signieren und wählen Sie einen Signaturalgorithmus aus: RSA_SHA1, RSA_SHA256 oder RSA_SHA512.

- Klicken Sie auf die Schaltfläche Speichern.

-

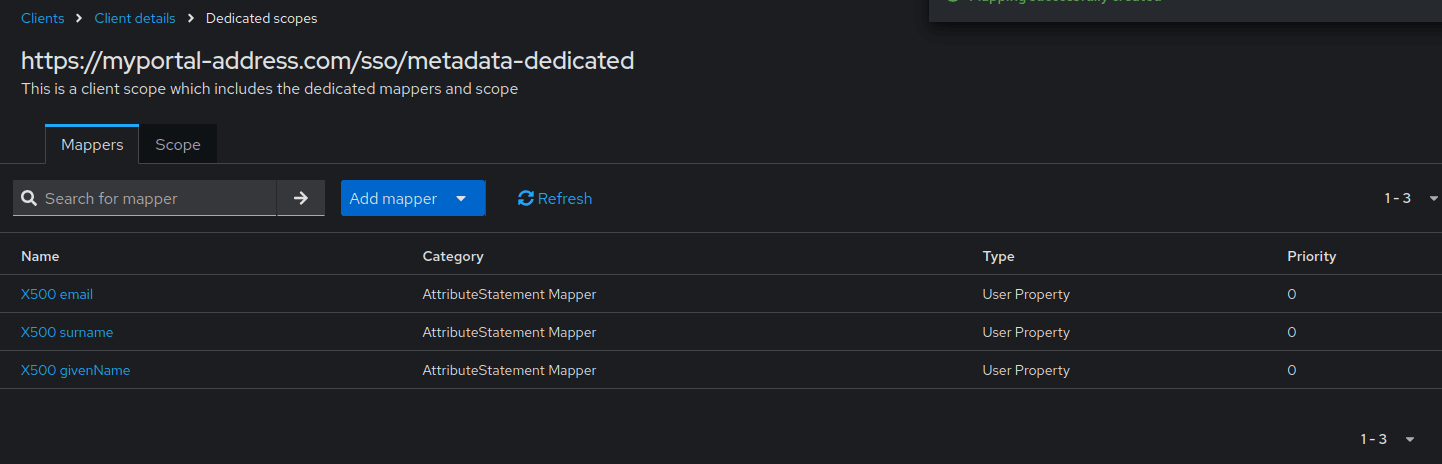

Gehen Sie zum Abschnitt Client Scopes und klicken Sie auf den Link mit dem Namen Ihres Portals https://myportal-address.com/sso/metadata-dedicated.

Klicken Sie auf die Schaltfläche Vordefinierte Mapper hinzufügen und wählen Sie im Popup-Fenster die folgenden Mapper aus:

- X500 email

- X500 givenName

- X500 surname

Klicken Sie dann auf die Schaltfläche Hinzufügen.

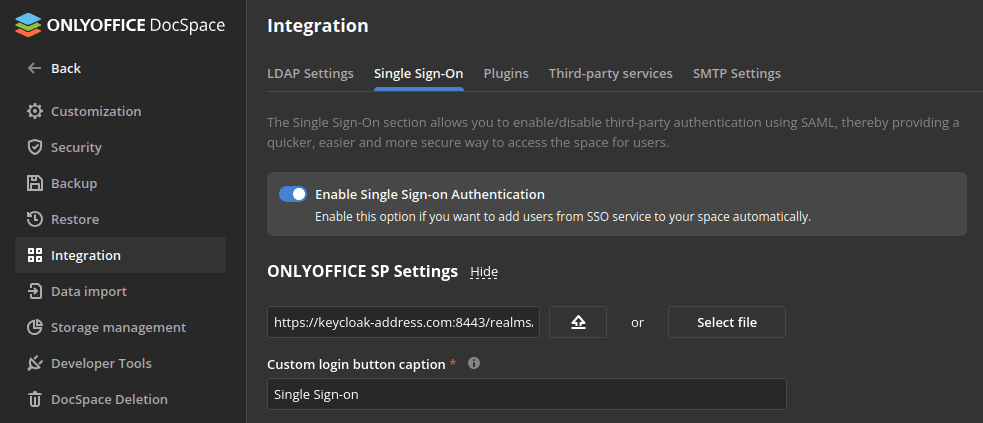

ONLYOFFICE SP konfigurieren

- Stellen Sie sicher, dass Sie als Administrator bei Ihrem ONLYOFFICE DocSpace angemeldet sind, gehen Sie zum Menü Einstellungen, wählen Sie den Abschnitt Integration und öffnen Sie die Registerkarte Single Sign-On.

-

Aktivieren Sie SSO mit dem Umschalter Single Sign-On-Authentifizierung aktivieren und fügen Sie https://<keycloakurl>/realms/<realm_name>/protocol/saml/descriptor in das Feld URL zu IDP-Metadaten-XML ein. Ersetzen Sie <keycloakurl> und <realm_name> durch die Adresse Ihres Keycloak-Servers und den Namen des Realms, in dem die Verbindung hergestellt wurde. Der endgültige Link muss über einen Browser zugänglich sein.

- Drücken Sie die Schaltfläche mit dem Aufwärtspfeil, um die IdP-Metadaten zu laden. Das ONLYOFFICE SP-Einstellungsformular wird automatisch mit Ihren Daten vom Keycloak IdP ausgefüllt.

-

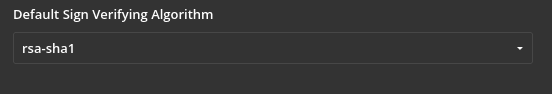

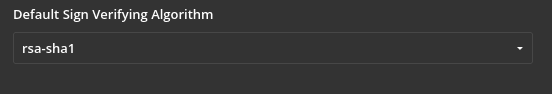

Wählen Sie denselben Standardalgorithmus zur Signaturüberprüfung wie den in Keycloak angegebenen.

-

Ändern Sie das NameId-Format in emailAddress.

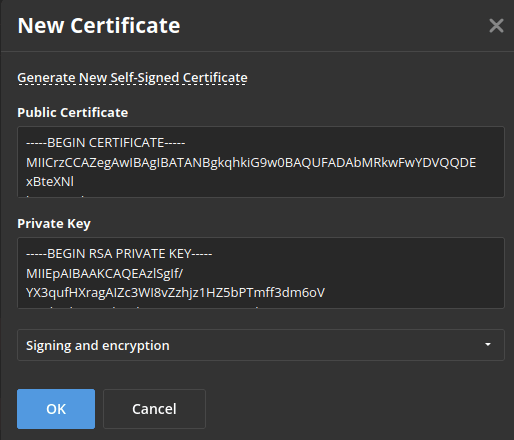

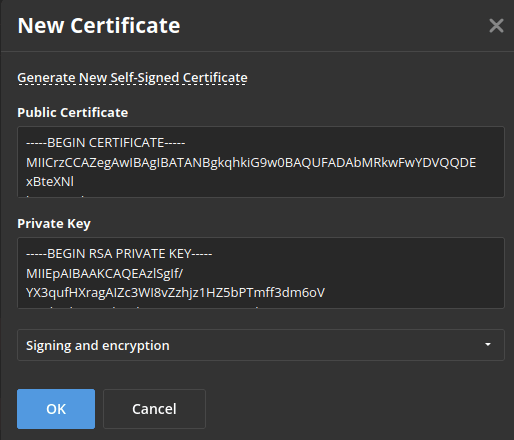

- Nun müssen Sie im Bereich SP-Zertifikate ein Zertifikat erstellen. Klicken Sie dazu im entsprechenden Bereich auf die Schaltfläche Zertifikat hinzufügen.

-

Klicken Sie im geöffneten modalen Fenster auf den Link Neues selbstsigniertes Zertifikat generieren und wählen Sie in der Liste Verwenden für die Option Signieren und verschlüsseln. Kopieren Sie vor dem Speichern des Zertifikats den Text des Öffentlichen Zertifikats in die Zwischenablage und speichern Sie ihn in einer Datei (dies wird für Keycloak benötigt). Klicken Sie anschließend auf die Schaltfläche OK.

-

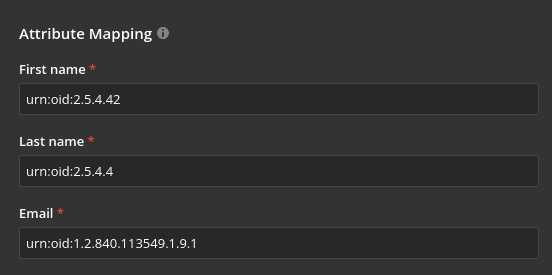

Gehen Sie zum Abschnitt Attributzuordnung und weisen Sie den Attributen die folgenden Werte zu:

- First name (Vorname): urn:oid:2.5.4.42

- Last name (Nachname): urn:oid:2.5.4.4

- Email (E-Mail): urn:oid:1.2.840.113549.1.9.1

Im Abschnitt Erweiterte Einstellungen können Sie die Option Authentifizierungsseite ausblenden aktivieren, um die Standardauthentifizierungsseite auszublenden und automatisch zum SSO-Dienst umzuleiten.

Wenn Sie die Standardauthentifizierungsseite wiederherstellen müssen (um bei einem Ausfall Ihres IDP-Servers auf das Portal zugreifen zu können), können Sie den Schlüssel /login?skipssoredirect=true nach dem Domänennamen Ihres Portals in der Adressleiste des Browsers hinzufügen.

- Klicken Sie auf die Schaltfläche Speichern.

- Kehren Sie zu Keycloak zurück, um die Verschlüsselung zu konfigurieren. Öffnen Sie Ihren Client und wechseln Sie zum Abschnitt Schlüssel. Deaktivieren Sie die Option Clientsignatur erforderlich und aktivieren Sie Assertionen verschlüsseln. Wählen Sie im Popup-Fenster Importieren, stellen Sie das Archivformat auf Zertifikat PEM ein und klicken Sie auf die Schaltfläche Durchsuchen. Geben Sie den Pfad zur Zertifikatsdatei aus Schritt 7 an und klicken Sie auf Bestätigen.

Überprüfen der Arbeit des ONLYOFFICE SP mit dem Keycloak IdP

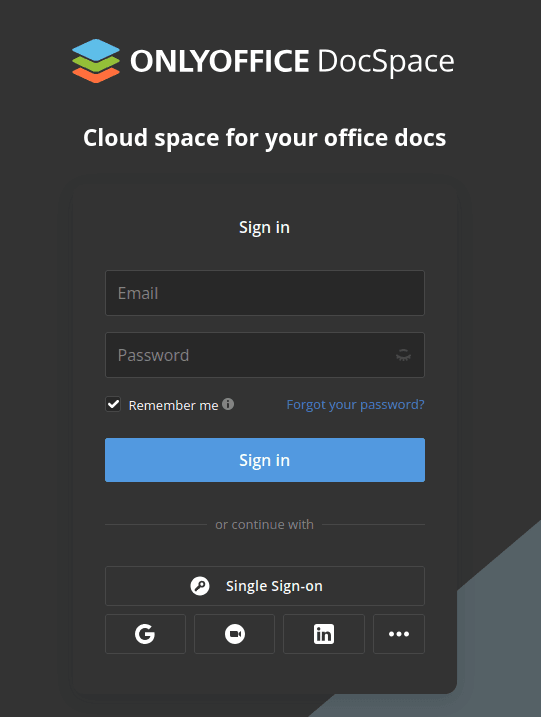

- Gehen Sie zur ONLYOFFICE DocSpace-Authentifizierungsseite (z. B., https://myportal-address.com/login).

-

Klicken Sie auf die Schaltfläche Single Sign-on. Wenn die Schaltfläche fehlt, bedeutet dies, dass SSO nicht aktiviert ist.

-

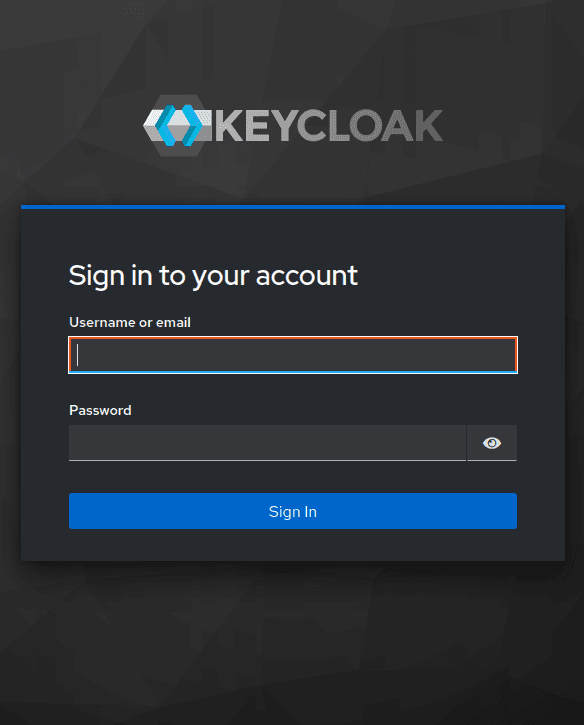

Wenn alle SP- und IdP-Parameter richtig eingestellt sind, werden wir zum Keycloak IdP-Anmeldeformular weitergeleitet:

- Geben Sie den Benutzernamen und das Passwort des Keycloak-Benutzers ein und klicken Sie auf die Schaltfläche Anmelden.

-

Wenn die Anmeldeinformationen korrekt sind, werden wir auf die Hauptseite des Portals weitergeleitet (der Benutzer wird automatisch erstellt, wenn er fehlt, oder die Daten werden aktualisiert, wenn sie im IDP geändert wurden).