AD FS IdP

简介

单点登录 (SSO) 是一种允许用户只需登录一次即可访问多个应用程序/服务而无需重新身份验证的技术。

如果一个网页门户包含多个大型独立版块(论坛、聊天、博客等),则用户可以在其中一个服务中进行身份验证,并自动访问所有其他服务,而无需多次输入凭据。

SSO 始终由两个应用程序的联合运行来确保:身份提供商和服务提供商(也称为“IdP”和“SP”)。ONLYOFFICE SSO 仅实现 SP。许多不同的提供商都可以充当 IdP,但本文主要讨论 Active Directory 联合身份验证服务 (AD FS) 的实现。

为 SSO 设置准备 AD FS

- 安装最新的 AD DS (Active Directory 域服务) 版本,并包含所有官方更新和补丁。

- 安装最新的 AD FS 版本,并包含所有官方更新和补丁。

要从头部署 AD FS,您可以按照以下说明操作。

- 验证指向 AD FS 元数据的链接是否公开可用。为此,

- 在服务器管理器中,打开工具 -> AD FS 管理,

- 转到 AD FS \ 服务 \ 端点,

- 在表中找到包含联合元数据类型的行。指向 IdP 元数据的链接按照以下方案构建:

https://{ad-fs-domain}/{path-to-FederationMetadata.xml}或者,您可以使用以下 PowerShell 命令:

PS C:\Users\Administrator> (Get-ADFSEndpoint | Where {$_.Protocol -eq "FederationMetadata" -or $_.Protocol -eq "Federation Metadata"}).FullUrl.ToString()结果你应该得到一个如下所示的链接:

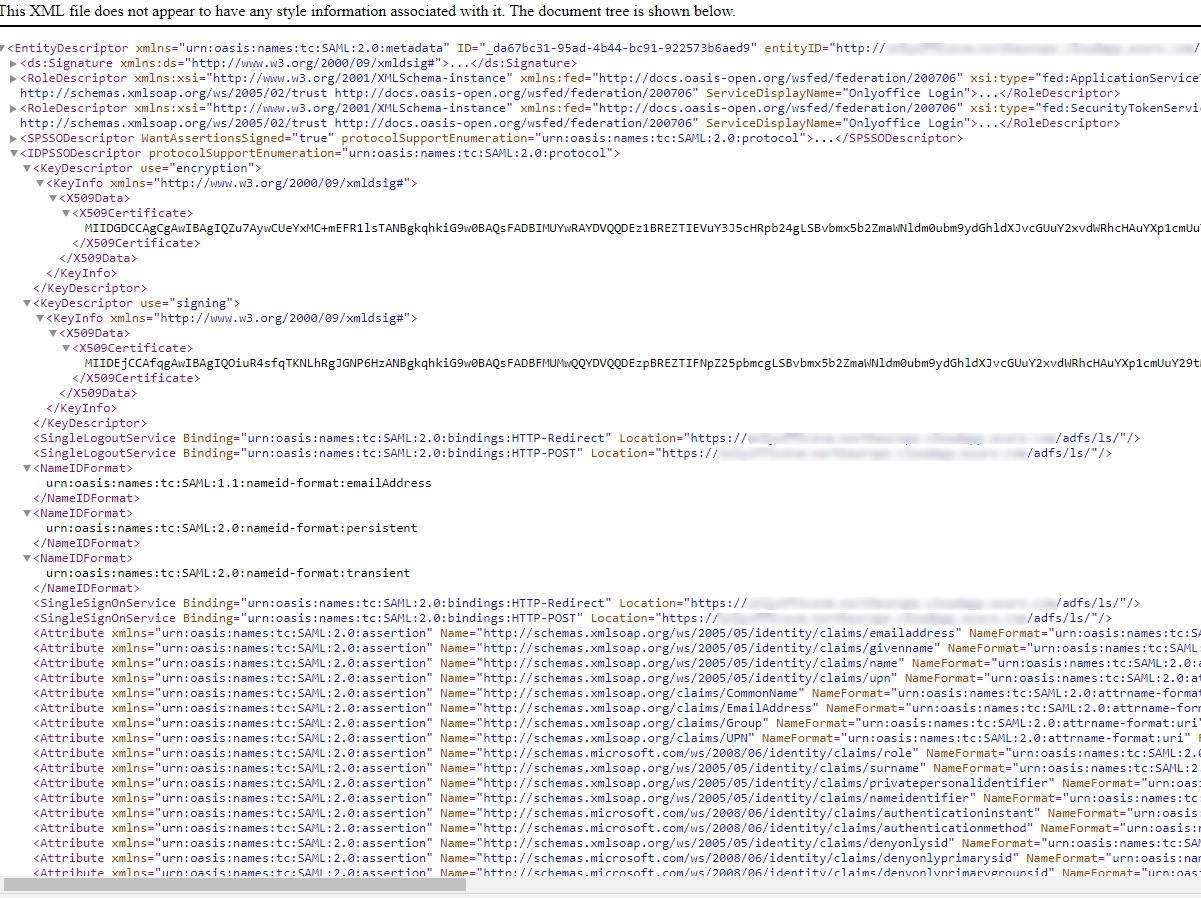

https://myportal-address.com/FederationMetadata/2007-06/FederationMetadata.xml - 要验证 AD FS 是否已正确启动,请在网页浏览器中打开收到的链接。XML 文件应该会显示或下载。

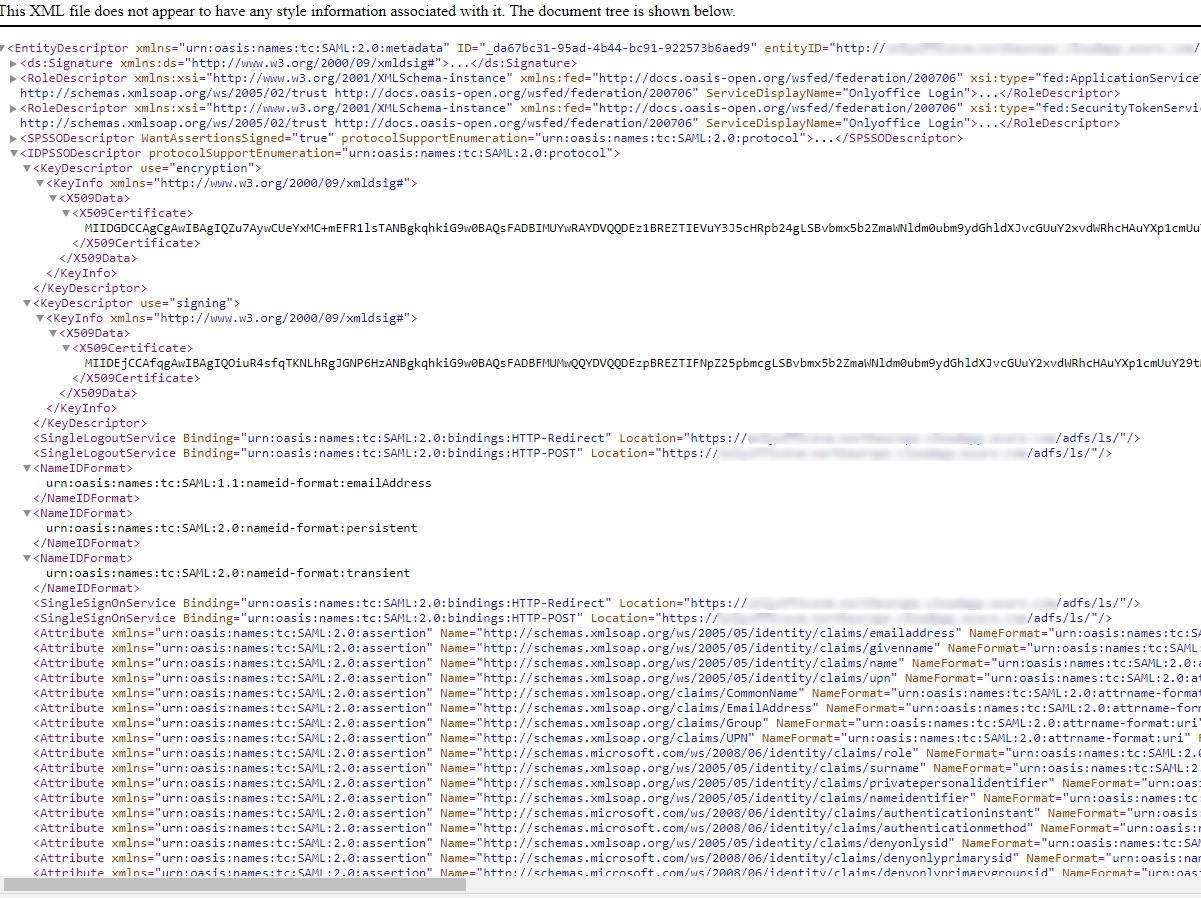

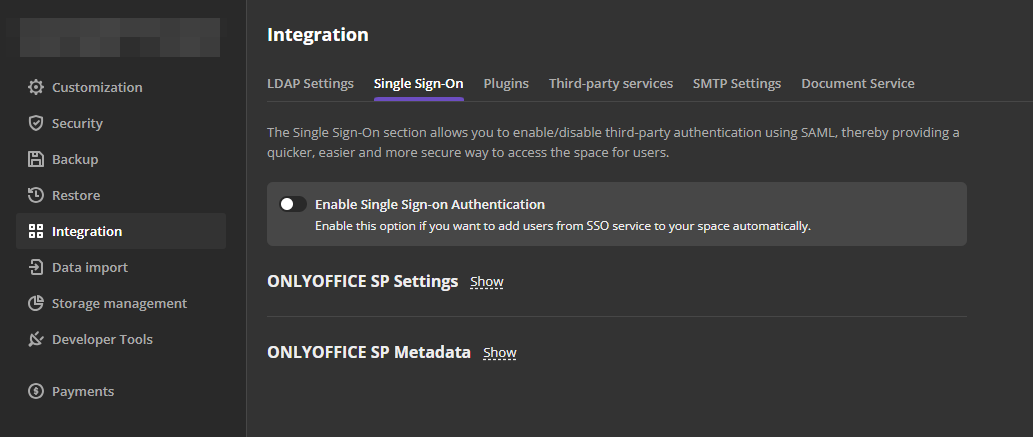

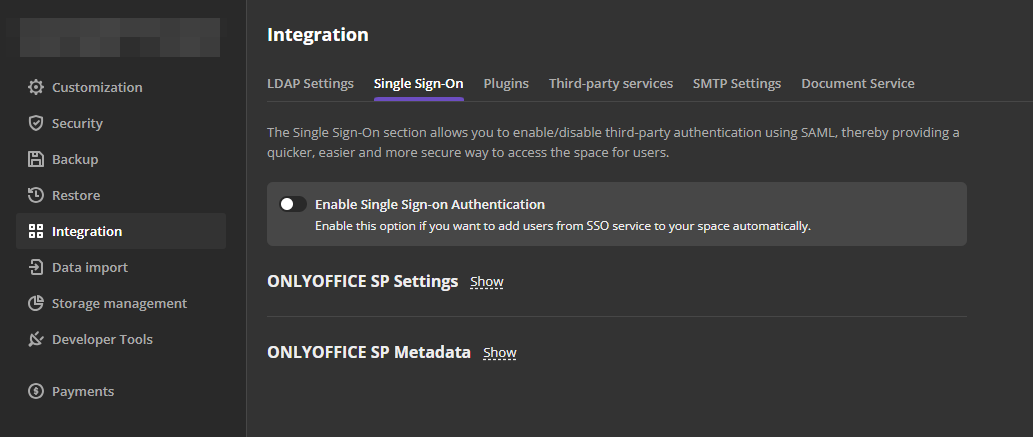

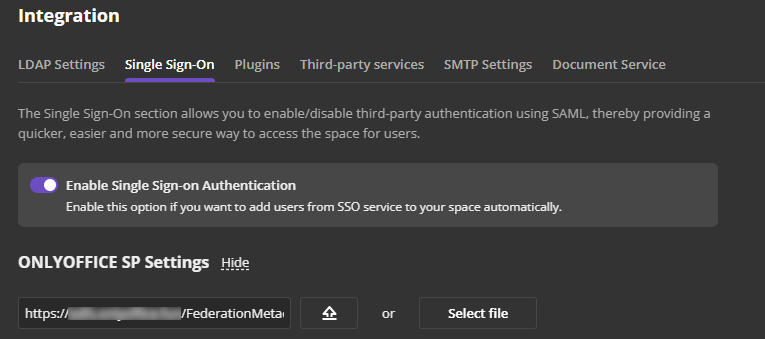

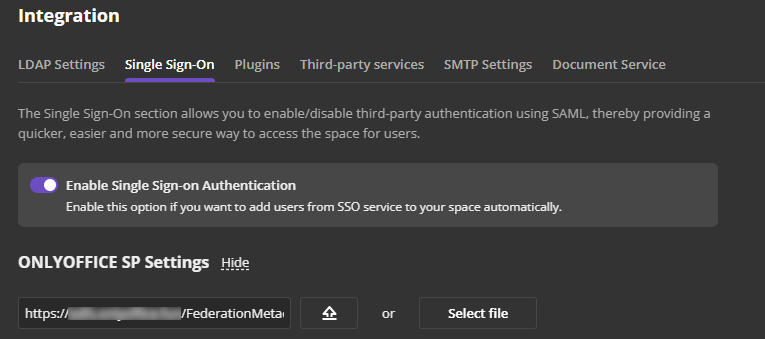

复制元数据 xml 的链接:下一步需要用到它。请确保您已以管理员身份登录 ONLYOFFICE 协作空间。打开设置 -> 集成 -> 单点登录页面。

配置 ONLYOFFICE SP

- 使用启用单点登录身份验证切换器启用 SSO,并将从 AD FS 复制的链接粘贴到 URL to Idp Metadata XML 字段。

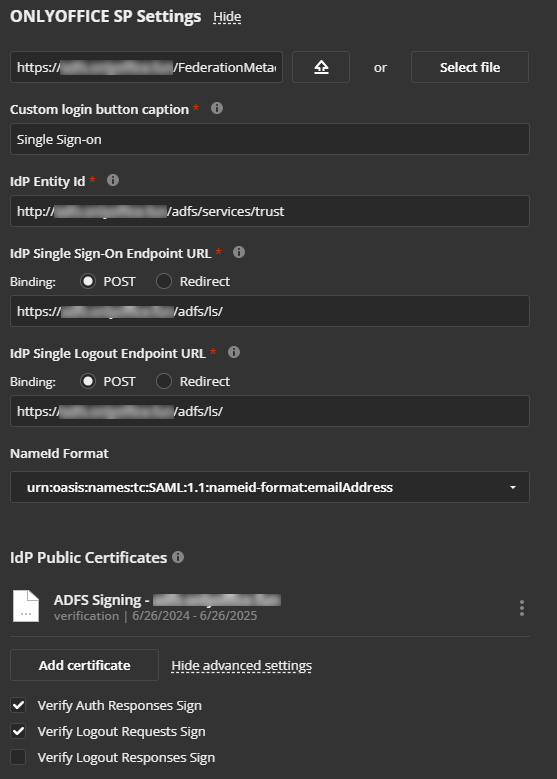

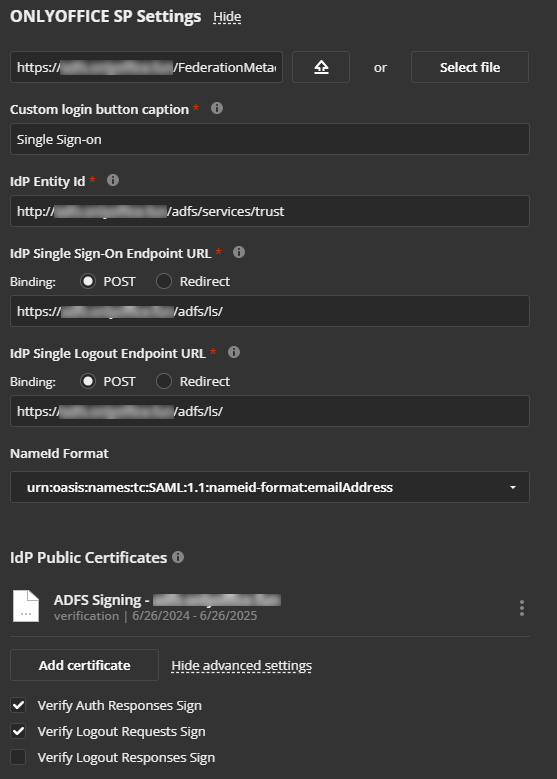

- 按下带有向上箭头的按钮加载 IdP 元数据。ONLYOFFICE SP 设置表单将自动填充来自 AD FS IdP 的数据。

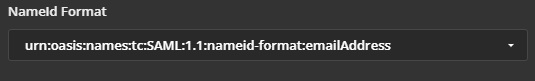

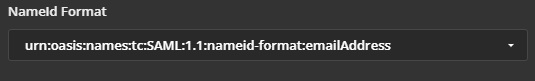

- 在 NameID 格式选择器中,选择以下值:urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress。

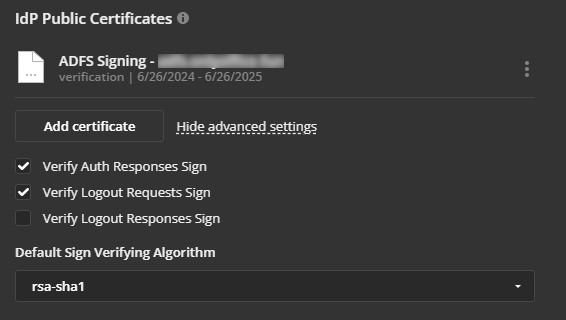

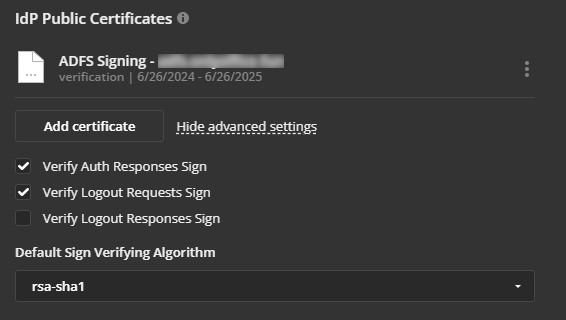

- 在 IdP 公共证书 \ 高级设置部分中,取消选中验证注销响应签名选项,因为 AD FS 默认不需要该选项。

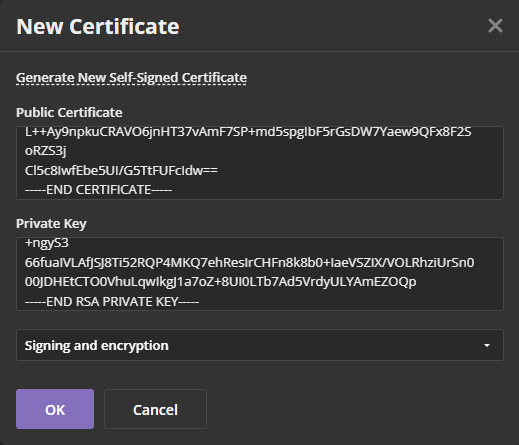

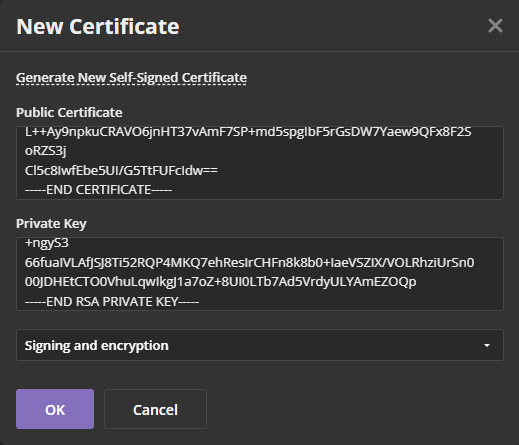

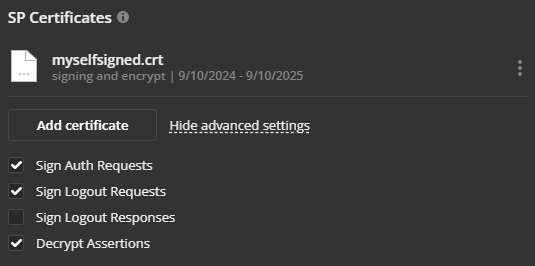

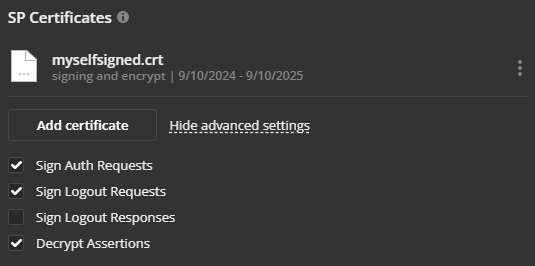

- 现在,您需要将证书添加到 SP 证书部分。您可以生成自签名证书或添加任何其他证书。

重要提示:在新建证书窗口中,将用途选择器切换为签名和加密选项,因为 AD FS IdP 会自动配置为验证数字签名并加密数据。

- 在 SP 证书 \ 高级设置中,取消选中签名注销响应选项,因为 AD FS 默认不需要该选项。

- 无需调整属性映射表单,因为我们稍后会在 AD FS IdP 中设置这些参数。

- 点击保存按钮。

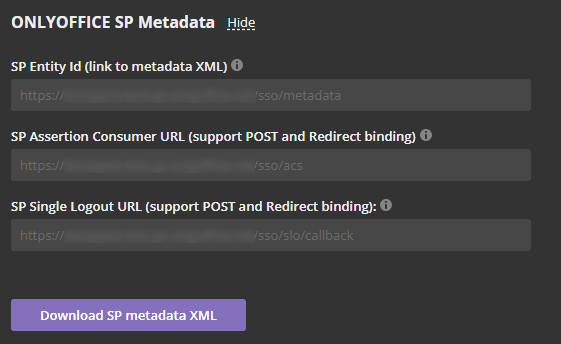

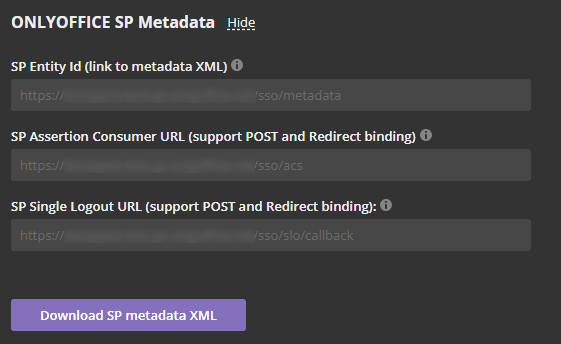

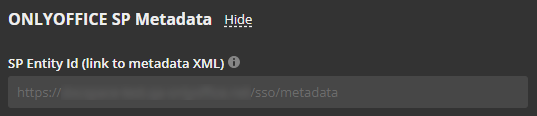

- ONLYOFFICE SP 元数据部分应该会打开。

-

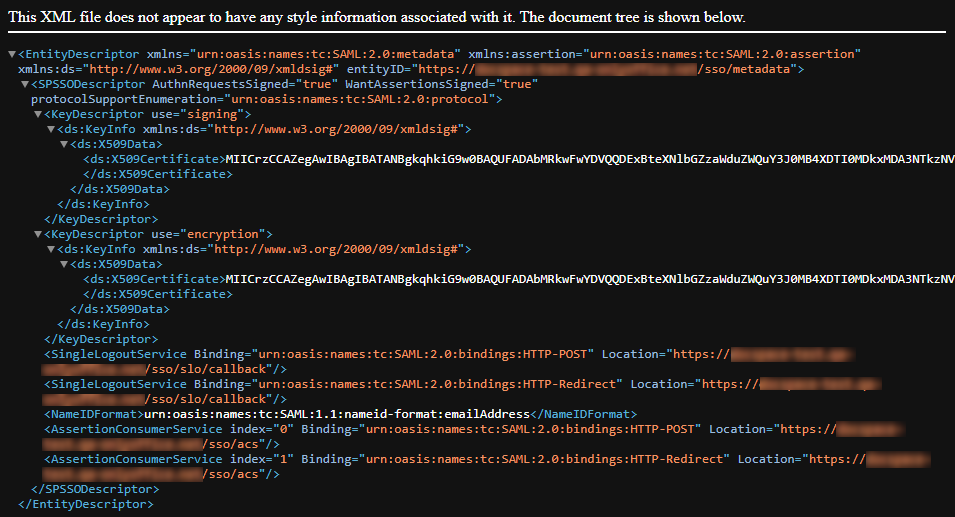

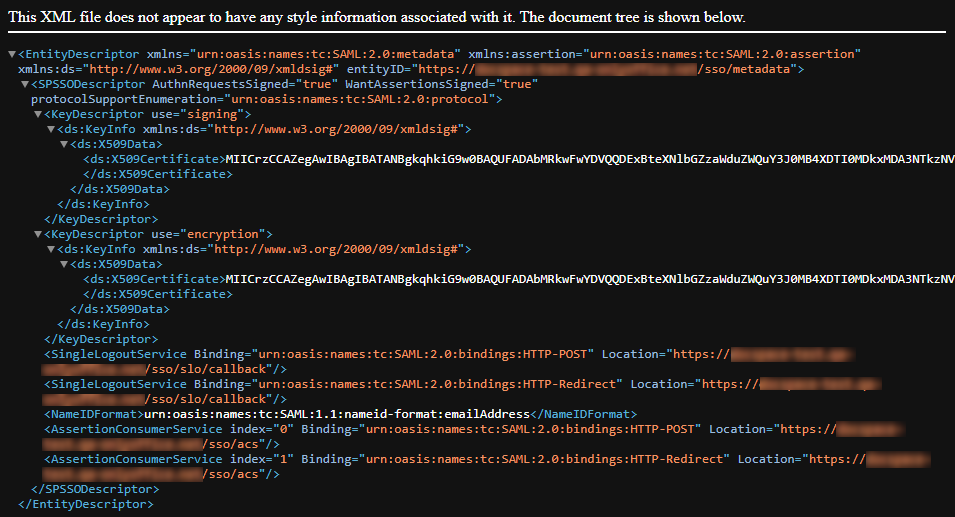

点击下载 SP 元数据 XML 按钮,验证我们的设置是否公开。XML 文件内容应该会显示出来。

- 从 SP 实体 ID(链接到元数据 XML)字段复制指向 ONLYOFFICE SP 元数据的链接,然后转到安装了 AD FS 的计算机。

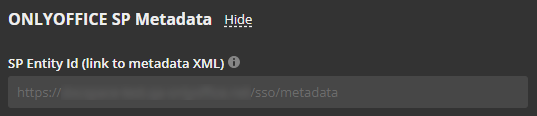

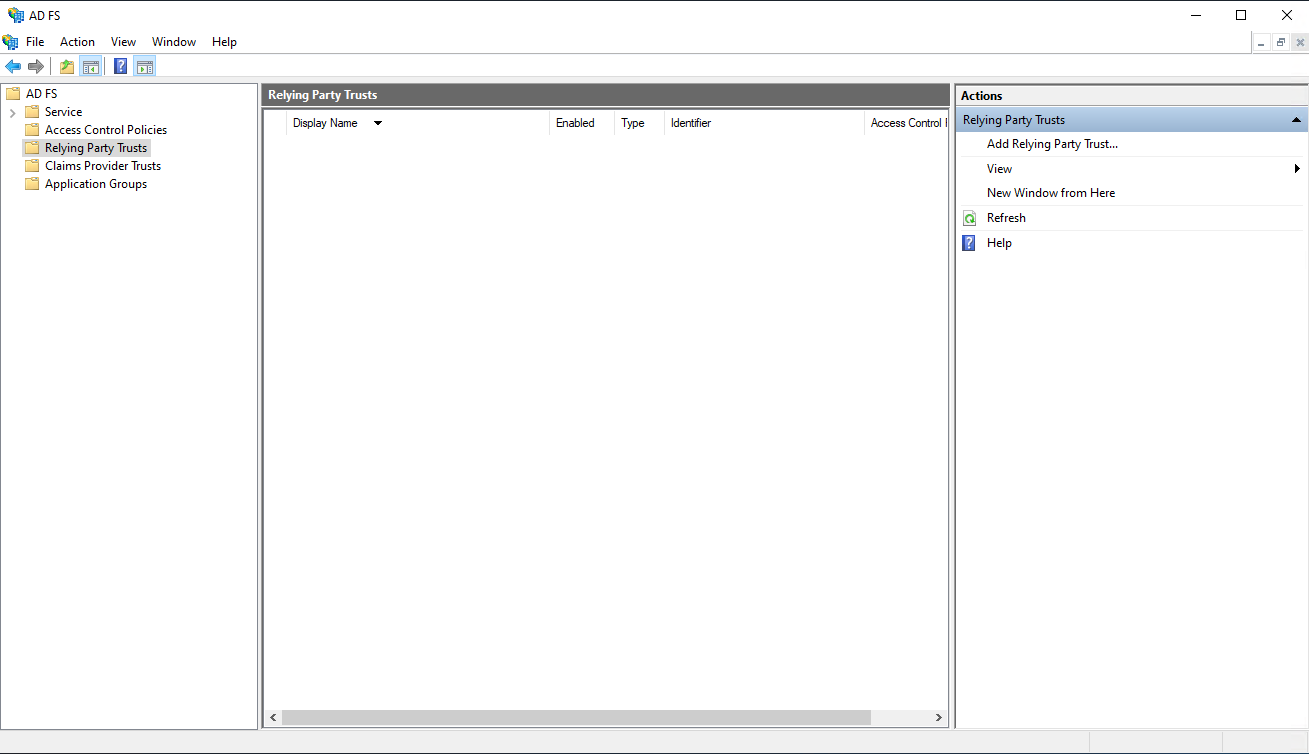

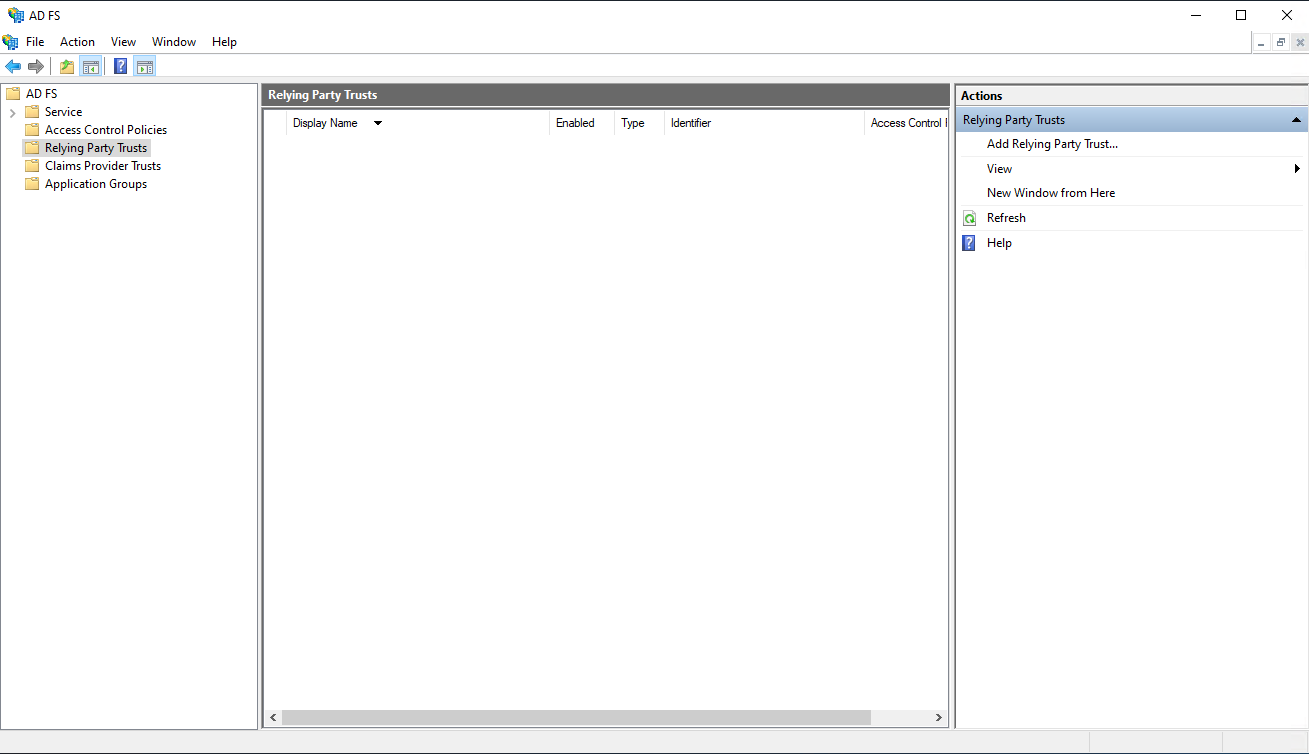

配置 AD FS IdP

- 在服务器管理器中,打开工具 -> AD FS 管理,

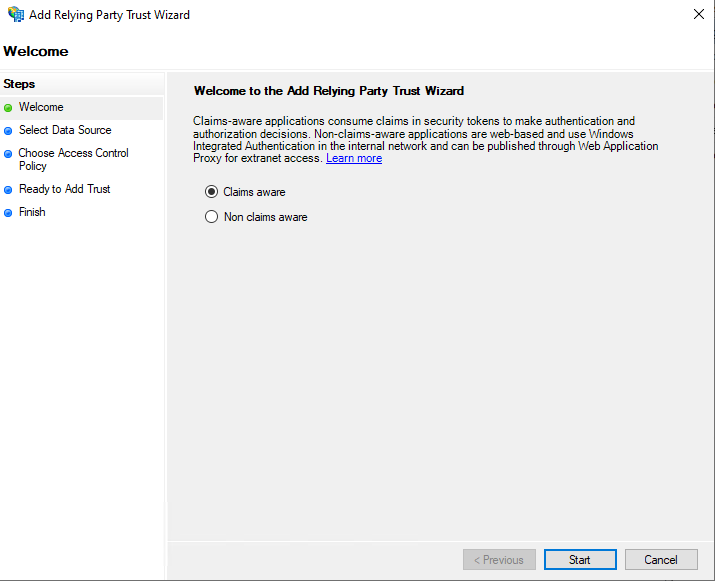

- 在 AD FS 管理面板中,选择信任关系 > 信赖方信任。点击右侧的添加信赖方信任...选项。此时将打开添加信赖方信任向导,

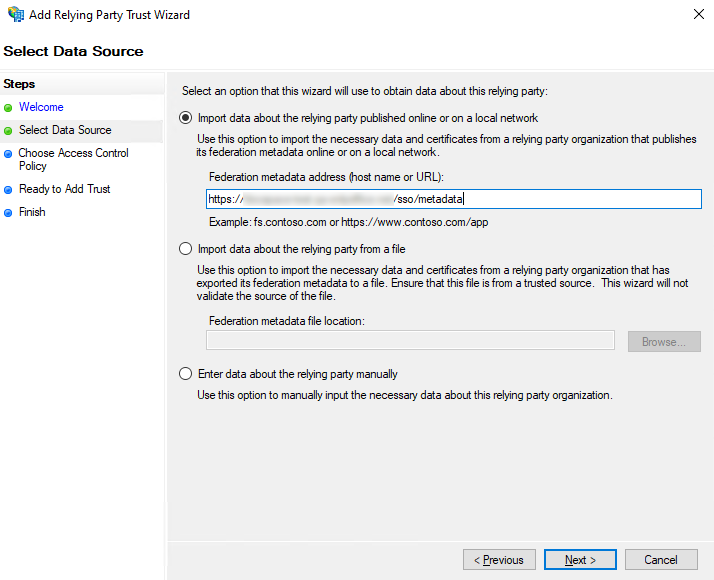

- 在向导窗口中,选择导入在线或在本地网络上发布的依赖方数据单选按钮,将之前复制的 ONLYOFFICE SP 元数据链接粘贴到联合元数据地址(主机名或 URL)字段中,然后单击下一步按钮,

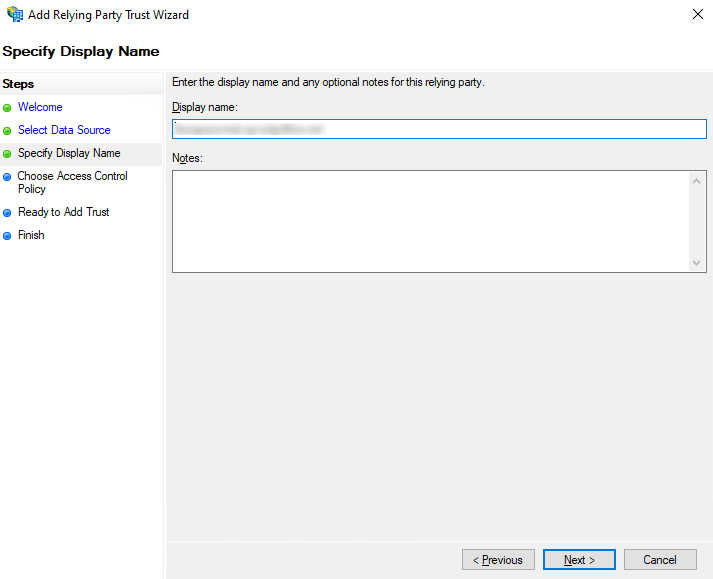

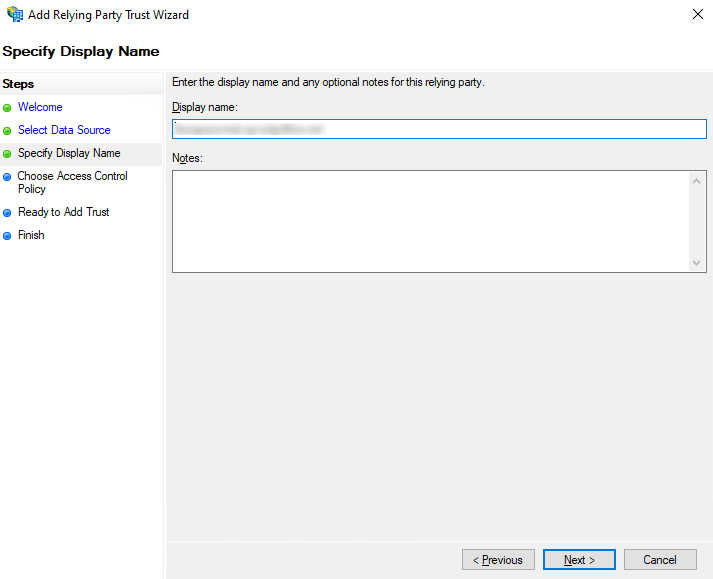

- 在显示名称字段中,指定任意名称,然后单击下一步按钮,

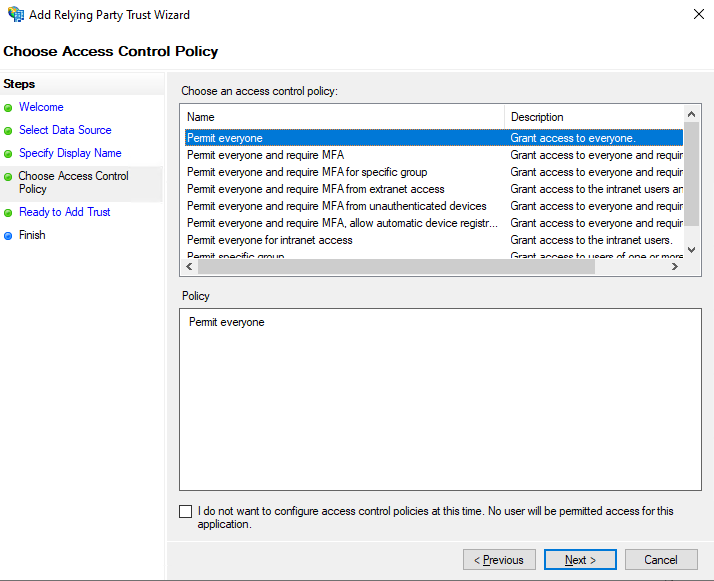

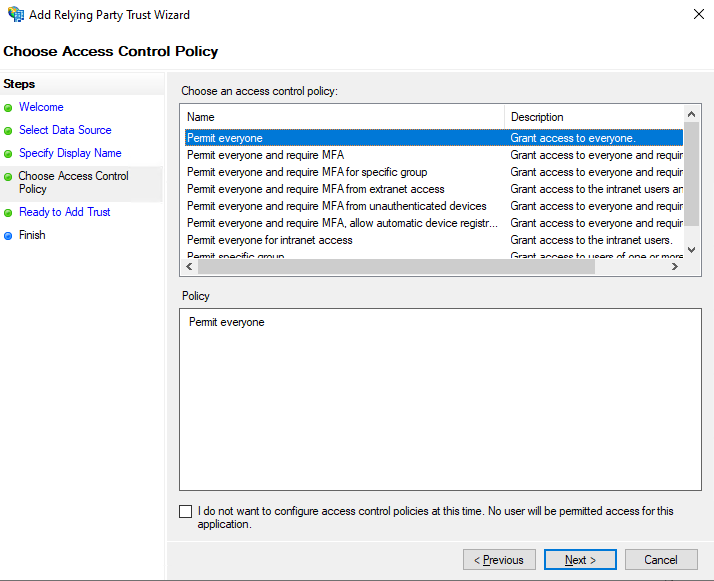

- 选择允许所有人选项并单击下一步按钮,

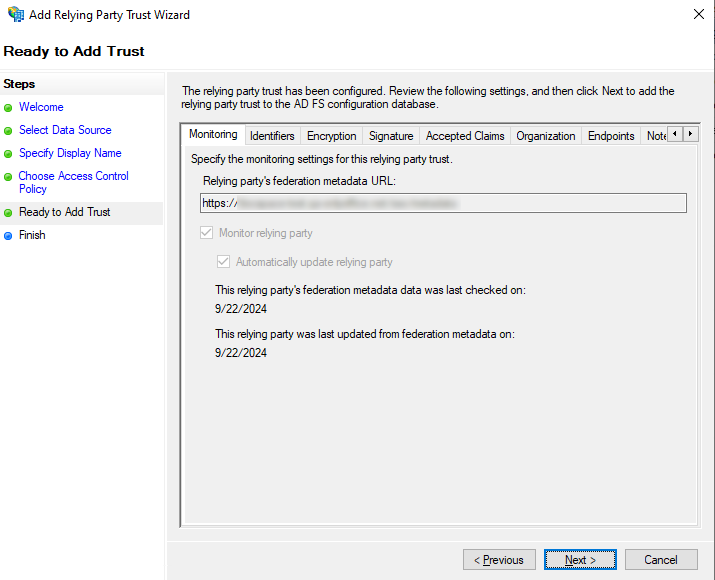

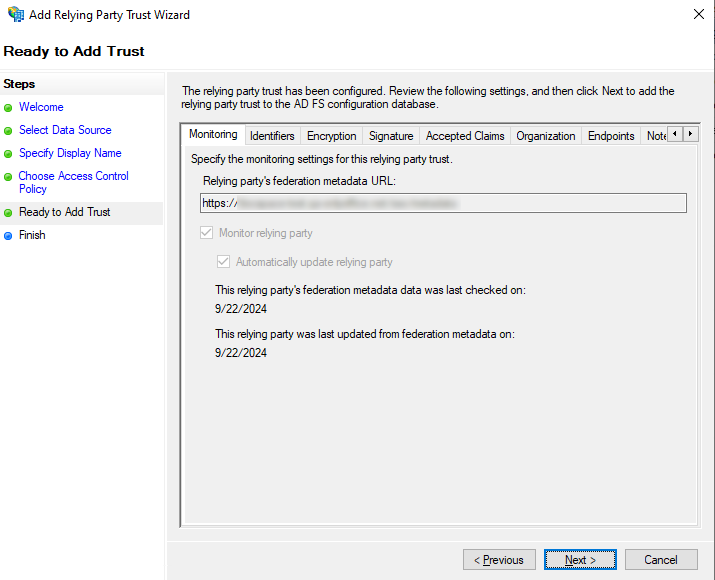

- 检查结果设置并单击下一步按钮,

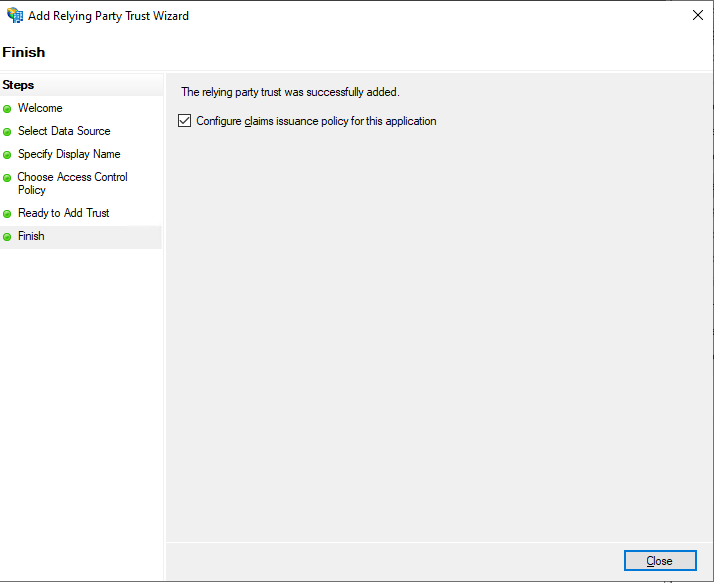

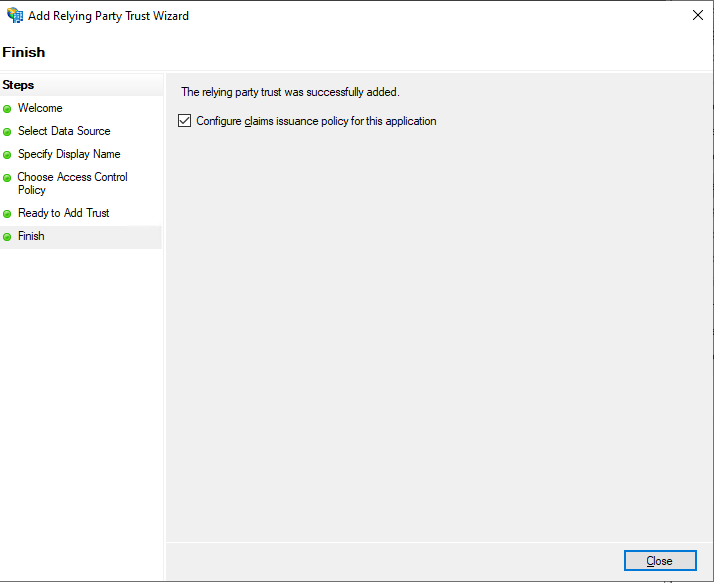

- 保留默认选项不变,然后单击关闭按钮,

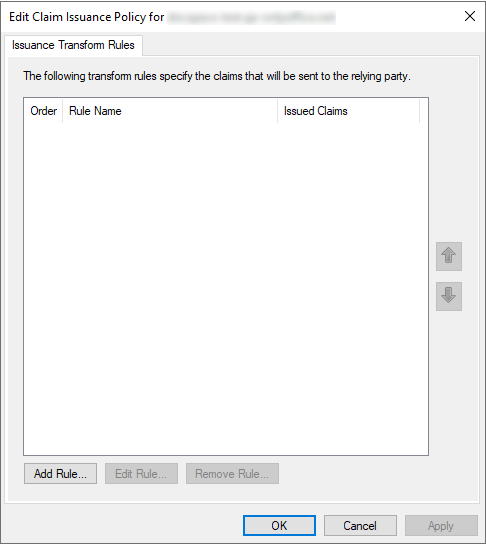

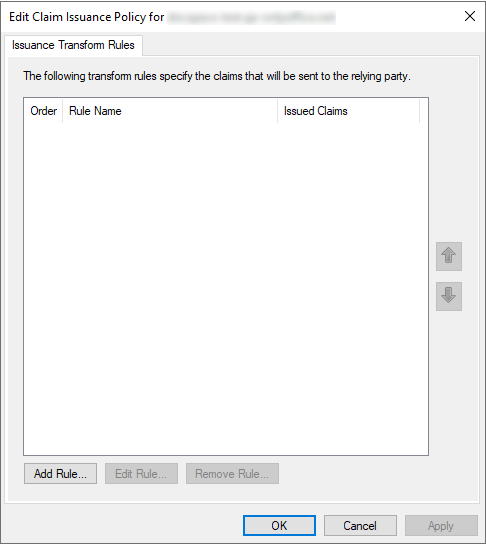

- 一个新窗口打开。在编辑声明发布政策选项卡中,点击添加规则...按钮,

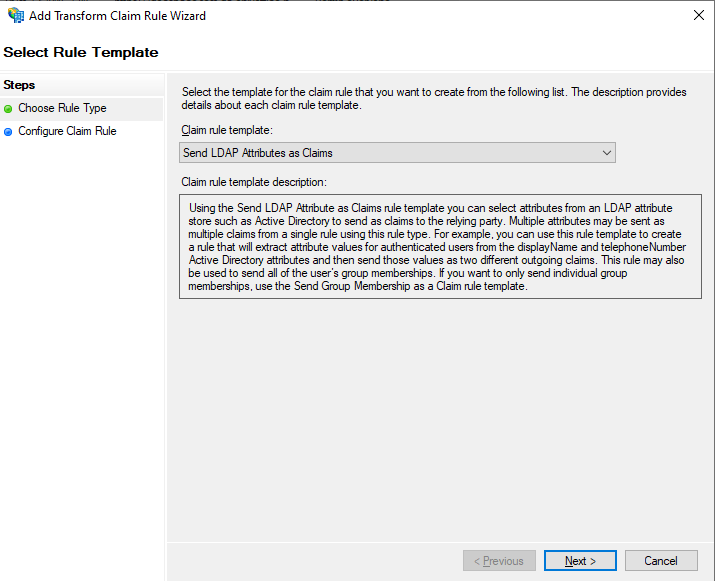

- 从声明规则模板列表中选择将 LDAP 属性发送为声明选项,然后单击下一步按钮,

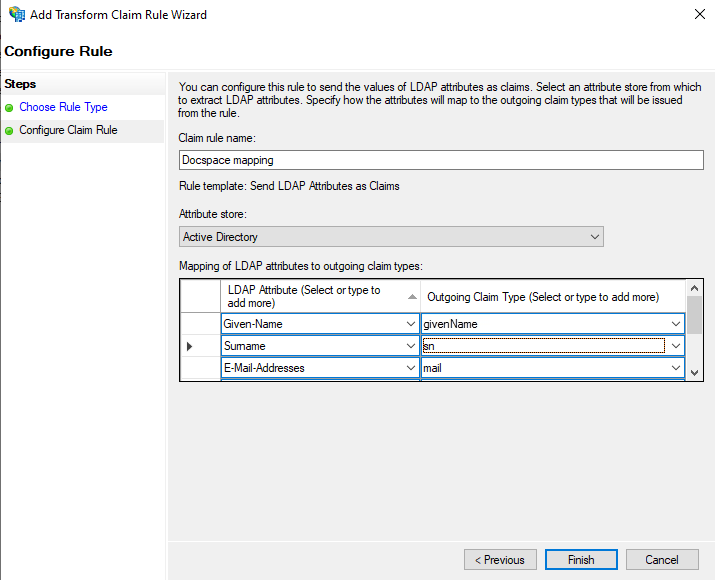

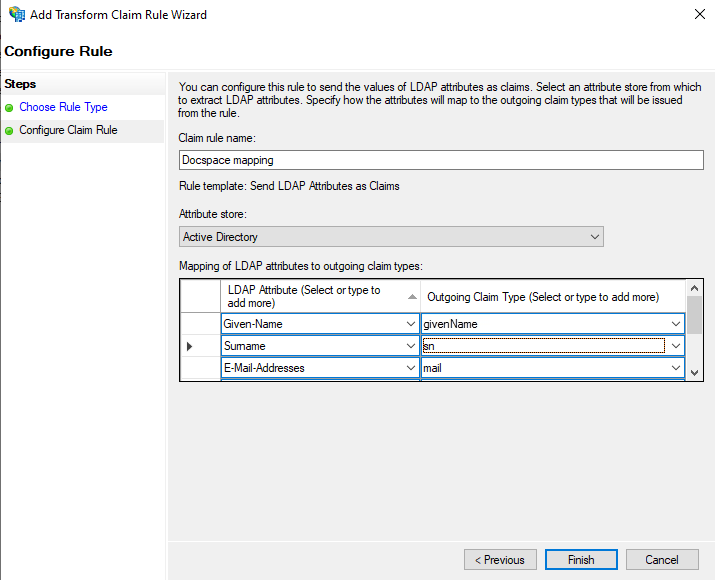

- 在声明规则名称字段中输入任意名称。从属性存储列表中选择 Active Directory 选项,并根据下表填写LDAP 属性到传出声明类型的映射表单。准备就绪后,点击完成。

LDAP 属性(选择或键入以添加更多) 传出声明类型(选择或键入以添加更多) 名字 givenName 姓氏 sn 电子邮件地址 mail

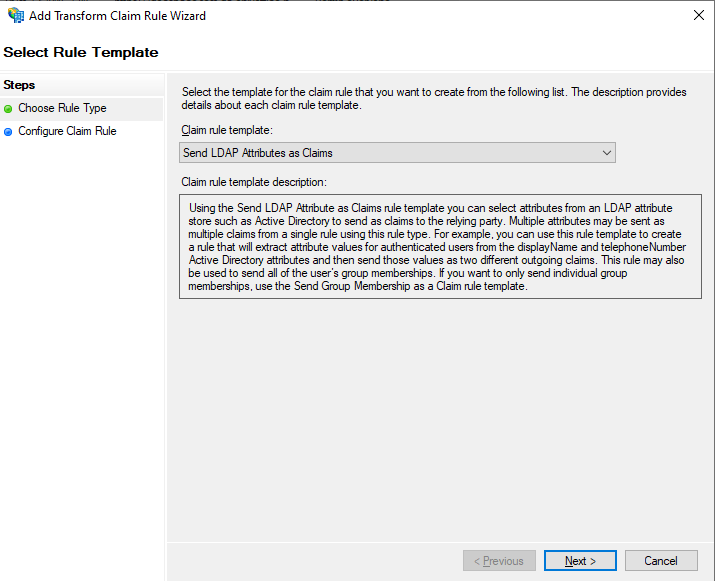

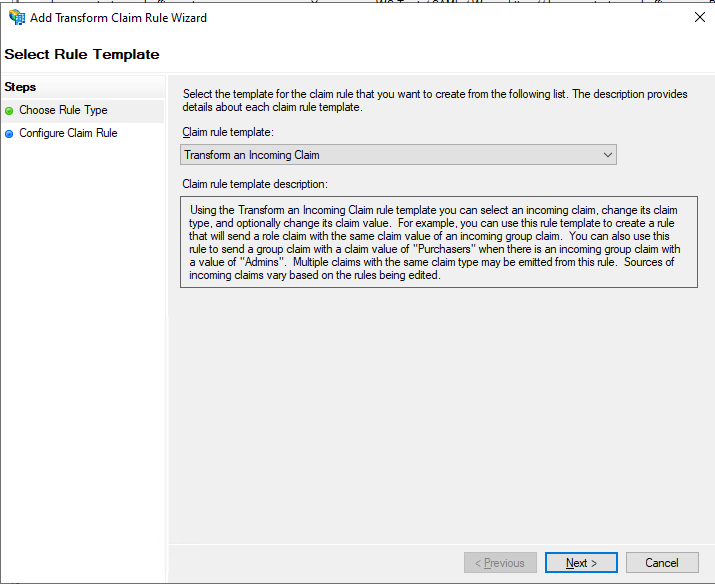

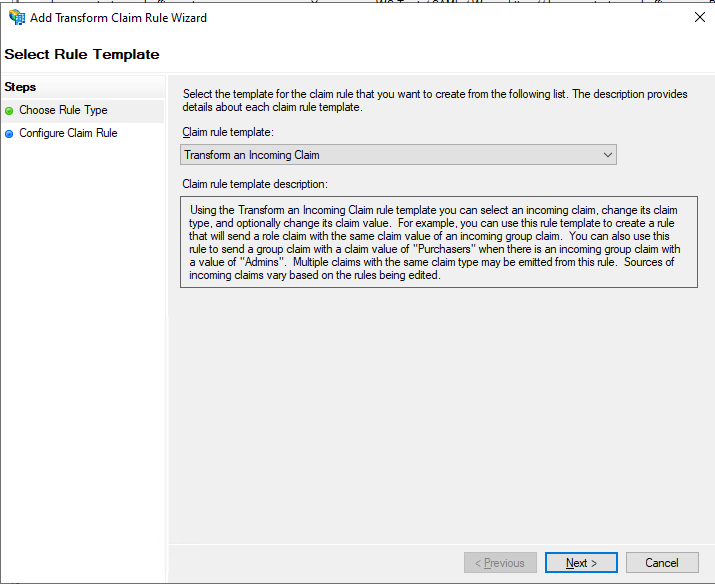

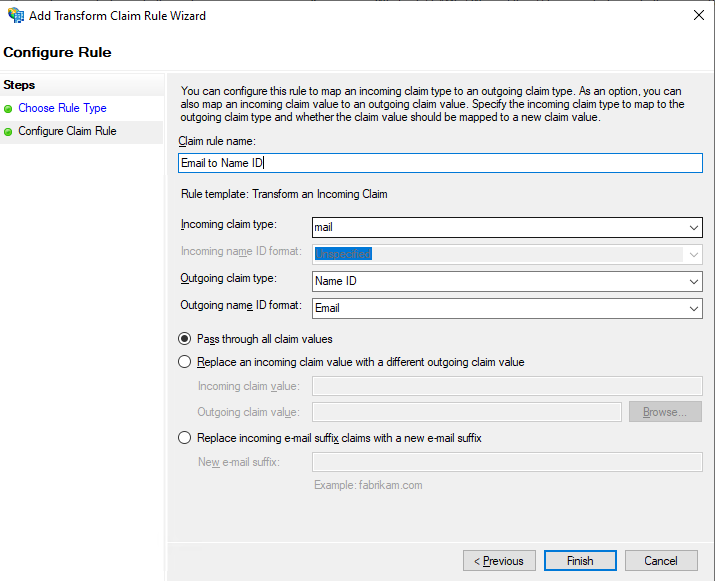

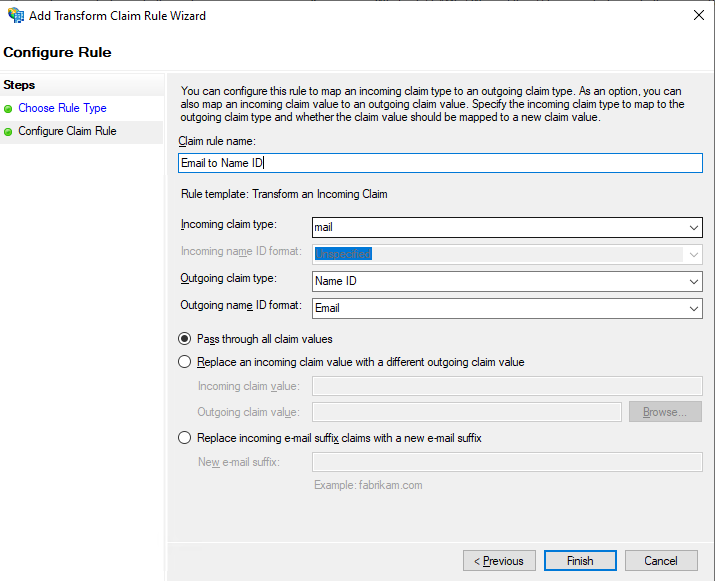

- 在编辑声明规则窗口中,再次单击添加规则...按钮,从声明规则模板列表中选择转换传入声明选项,然后单击下一步按钮,

- 在声明规则名称字段中输入任意名称,并从列表中选择以下选项:

- 传入声明类型: 邮件

- 传出声明类型: 名称 ID

- 传出名称 ID 格式: 电子邮件

准备就绪后,点击完成按钮。

-

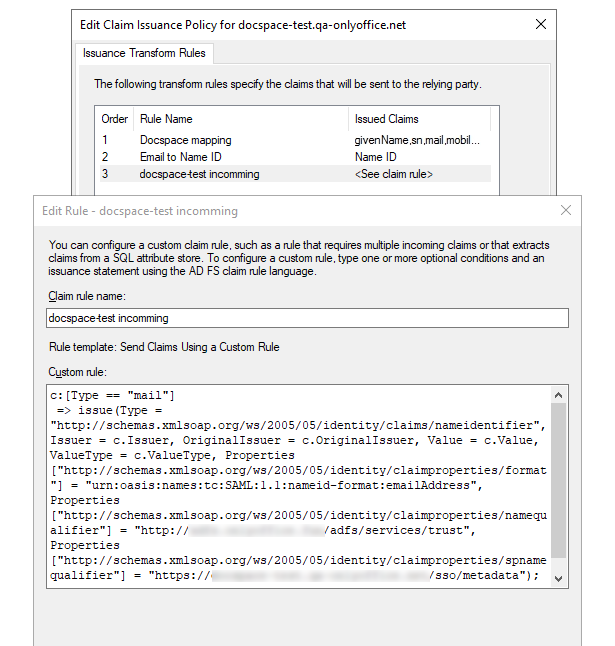

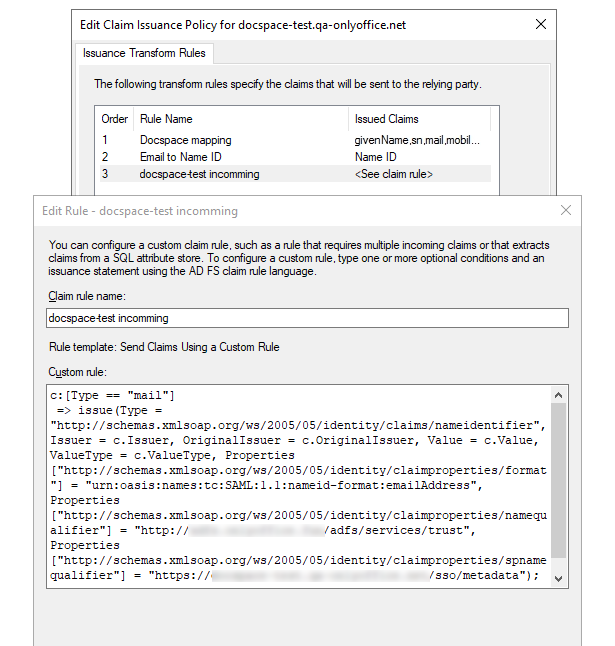

如果无法从 AD FS 注销,建议添加自定义声明规则,将

{portal-domain}替换为您的 SP 域名,并将{ad-fs-domain}更改为您的 IdP 域名:c:[Type == "mail"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://{ad-fs-domain}/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "https://{portal-domain}/sso/metadata");

- 点击确定按钮,

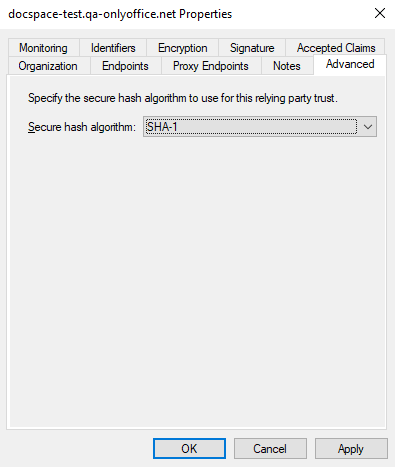

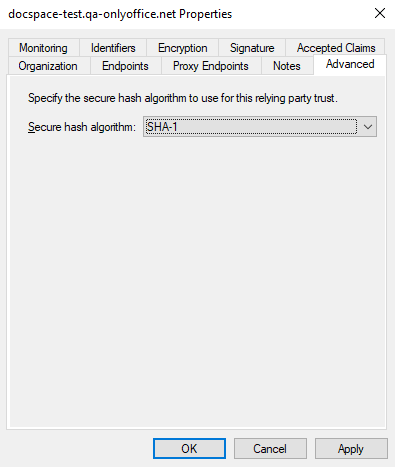

- 打开已创建的信赖方信任的属性,并切换到高级选项卡,

在安全哈希算法列表中选择 SHA-1 选项。

观看视频

如何使用 LDAP 将用户从活动目录导入 ONLYOFFICE 协作空间?

本视频教程将指导您通过 LDAP 将 Active Directory 用户与 ONLYOFFICE 协作空间无缝同步。了解如何配置 LDAP 设置、映射用户属性以及自动化用户管理,以实现安全高效的访问。

文章: 标签:

浏览所有标签