- Startseite

- Workspace

- Administration

- Verwenden der Systemsteuerung

- Konfigurieren von ONLYOFFICE SP und AD FS IdP

Konfigurieren von ONLYOFFICE SP und AD FS IdP

Einleitung

Single Sign-on (SSO) ist eine Technologie, die es Benutzern ermöglicht, sich nur einmal anzumelden und dann ohne erneute Authentifizierung auf mehrere Anwendungen/Dienste zuzugreifen.

SSO wird immer durch den gemeinsamen Betrieb zweier Anwendungen gewährleistet: eines Identitätsanbieters und eines Dienstanbieters (im Folgenden aufgrund ihrer englischen Bezeichnungen als „IdP“ und „SP“ bezeichnet). ONLYOFFICE SSO implementiert nur den SP. Viele verschiedene Anbieter können als IdP fungieren, dieser Artikel befasst sich jedoch mit der Implementierung von Active Directory Federation Services (AD FS).

Systemanforderungen

Zu den Systemanforderungen gehört die folgende Software, die getestet wurde und nachweislich ordnungsgemäß mit ONLYOFFICE SSO funktioniert:

- Windows Server 2008 R2, Windows Server 2016;

- AD FS Version 3.0 oder später.

ONLYOFFICE Workspace für die SSO-Einrichtung vorbereiten

- Installieren Sie ONLYOFFICE Workspace für Docker oder eine spätere Version mit SSO-Unterstützung (AD FS wird ab Community Server v9.5 unterstützt).

- Fügen Sie einen Domänennamen hinzu, z. B. meineportaladresse.com.

- Gehen Sie auf Ihrem Portal zur Systemsteuerung -> HTTPS, erstellen und wenden Sie das letsencrypt-Zertifikat für die Verkehrsverschlüsselung an (um HTTPS auf Ihrem Portal zu aktivieren).

Vorbereiten von AD FS für die SSO-Einrichtung

- Installieren Sie die neueste AD DS-Version (Active Directory Domain Service) mit allen offiziellen Updates und Patches.

-

Installieren Sie die neueste AD FS-Version mit allen offiziellen Updates und Patches.

Um AD FS von Grund auf neu bereitzustellen, können Sie die folgenden Anweisungen verwenden.

-

Überprüfen Sie, ob der Link zu den AD FS-Metadaten öffentlich verfügbar ist. Gehen Sie dazu wie folgt vor:

- Öffnen Sie Server-Manager -> Tools -> AD FS-Verwaltung.

- Gehen Sie zu AD FS \ Service \ Endpoints.

-

Suchen Sie in der Tabelle nach der Zeile mit dem Typ Federation Metadata. Der Link zu den IdP-Metadaten wird nach folgendem Schema erstellt:

https://{ad-fs-domain}/{path-to-FederationMetadata.xml}

Alternativ können Sie den folgenden PowerShell-Befehl verwenden:

PS C:\Users\Administrator> (Get-ADFSEndpoint | Where {$_.Protocol -eq "FederationMetadata" -or $_.Protocol -eq "Federation Metadata"}).FullUrl.ToString()Als Ergebnis sollten Sie einen Link erhalten, der wie folgt aussieht:

https://onlyofficevm.northeurope.cloudapp.azure.com/FederationMetadata/2007-06/FederationMetadata.xml - Um zu überprüfen, ob AD FS korrekt gestartet wurde, öffnen Sie den erhaltenen Link in einem Webbrowser. Die XML-Datei sollte angezeigt oder heruntergeladen werden. Kopieren Sie den Link zur Metadaten-XML. Er wird im nächsten Schritt benötigt.

ONLYOFFICE SP konfigurieren

-

Stellen Sie sicher, dass Sie als Administrator bei Ihrer ONLYOFFICE-Systemsteuerung angemeldet sind, und klicken Sie in der linken Seitenleiste im Abschnitt PORTALEINSTELLUNGEN auf die Registerkarte SSO.

Sie können im ONLYOFFICE-Portal nur einen Enterprise-Identitätsanbieter (IdP) für Ihre Organisation registrieren.

-

Aktivieren Sie SSO mit dem Umschalter Single Sign-On-Authentifizierung aktivieren und fügen Sie den aus AD FS kopierten Link in das Feld URL-Adresse zur IdP Metadaten-XML-Datei ein.

Drücken Sie die Schaltfläche mit dem Aufwärtspfeil, um die IdP-Metadaten zu laden. Das Formular ONLYOFFICE SP-Einstellungen wird automatisch mit Ihren Daten vom AD FS IdP ausgefüllt.

-

Im Feld Benutzerdefinierte Beschriftung des Login-Buttons können Sie anstelle des Standardtextes (Single Sign-on) einen beliebigen Text eingeben. Dieser Text wird auf der Schaltfläche angezeigt, mit der Sie sich mit dem Single Sign-on-Dienst auf der ONLYOFFICE-Authentifizierungsseite beim Portal anmelden können.

-

Wählen Sie im Selektor NameID-Format den folgenden Wert aus: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress.

-

Deaktivieren Sie im Abschnitt Öffentliches Zertifikat des Identity-Providers \ Erweiterte Einstellungen die Option Signatur der Abmelde-Response prüfen, da AD FS dies standardmäßig nicht erfordert.

-

Fügen Sie nun Zertifikate zum Abschnitt SP-Zertifikate hinzu. Sie können selbstsignierte Zertifikate generieren oder andere Zertifikate hinzufügen.

Stellen Sie im Fenster Neues Zertifikat den Selektor Nutzen Sie für auf die Option Signieren und Verschlüsseln, da AD FS IdP automatisch so konfiguriert ist, dass digitale Signaturen überprüft und Daten verschlüsselt werden.

Sie sollten fast das gleiche Ergebnis erhalten:

-

Deaktivieren Sie in den SP-Zertifikaten\Erweiterten Einstellungen die Option Abmelde-Responses signieren, da AD FS dies standardmäßig nicht erfordert.

Es ist nicht notwendig, das Formular Attributzuordnung anzupassen, da wir diese Parameter später im AD FS-IdP festlegen. Im Abschnitt Erweiterte Einstellungen können Sie die Option Anmeldeseite ausblenden aktivieren, um die Standardauthentifizierungsseite auszublenden und automatisch zum SSO-Dienst umzuleiten.WichtigWenn Sie die Standardauthentifizierungsseite wiederherstellen müssen (um bei einem Ausfall Ihres IDP-Servers auf das Portal zugreifen zu können), können Sie den Schlüssel

Es ist nicht notwendig, das Formular Attributzuordnung anzupassen, da wir diese Parameter später im AD FS-IdP festlegen. Im Abschnitt Erweiterte Einstellungen können Sie die Option Anmeldeseite ausblenden aktivieren, um die Standardauthentifizierungsseite auszublenden und automatisch zum SSO-Dienst umzuleiten.WichtigWenn Sie die Standardauthentifizierungsseite wiederherstellen müssen (um bei einem Ausfall Ihres IDP-Servers auf das Portal zugreifen zu können), können Sie den Schlüssel/Auth.aspx?skipssoredirect=truenach dem Domänennamen Ihres Portals in der Adressleiste des Browsers hinzufügen. -

Klicken Sie auf die Schaltfläche Speichern. Der Abschnitt ONLYOFFICE SP-Metadaten sollte geöffnet werden.

Überprüfen Sie, ob unsere Einstellungen öffentlich verfügbar sind, indem Sie auf die Schaltfläche SP-Metadaten-XML herunterladen klicken. Der Inhalt der XML-Datei sollte angezeigt werden.

-

Kopieren Sie den Link zu den ONLYOFFICE SP-Metadaten aus dem Feld SP-Entitäts ID (Link zu Metadaten der XML-Datei) und gehen Sie zu dem Computer, auf dem AD FS installiert ist.

Konfigurieren des AD FS-IdP

-

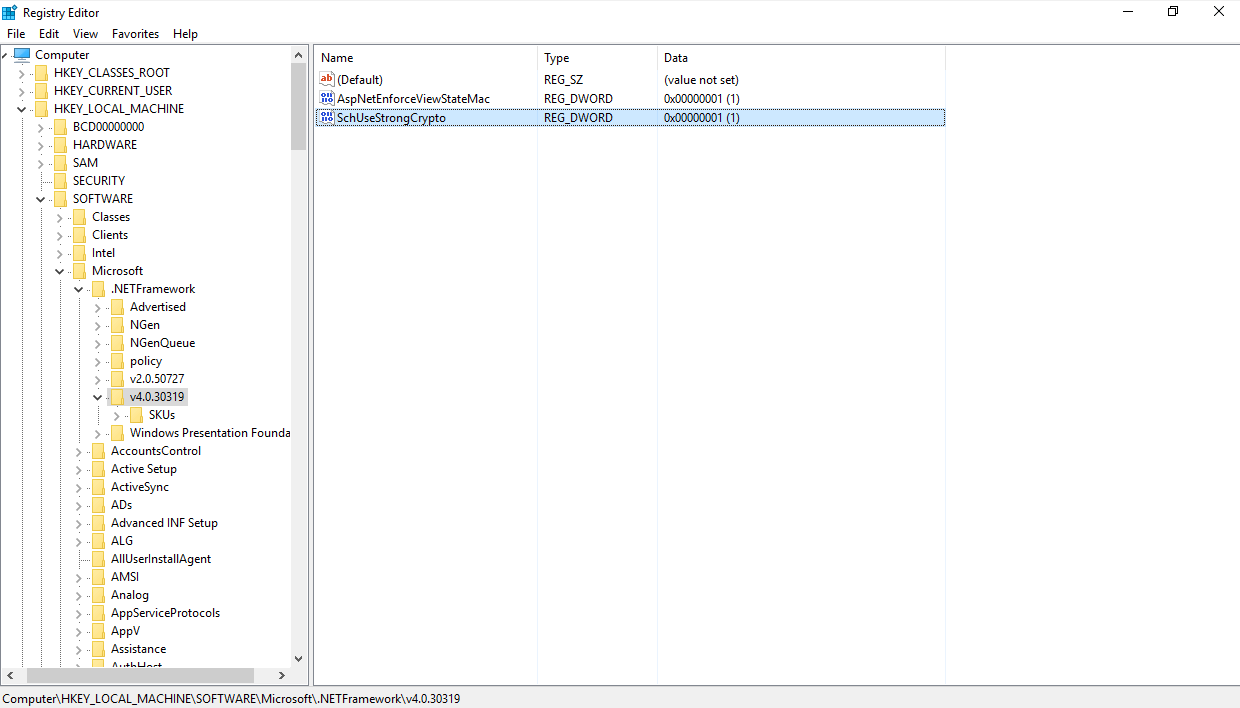

Aktivieren Sie eine starke Authentifizierung für .NET-Anwendungen.

Die .NET Framework 3.5/4.0/4.5.x-Anwendungen können das Standardprotokoll auf TLS 1.2 umstellen, indem sie den Registrierungsschlüssel

SchUseStrongCryptoaktivieren. Dieser Registrierungsschlüssel erzwingt die Verwendung von TLS 1.2 in .NET-Anwendungen.Für AD FS unter Windows Server 2016 und Windows Server 2012 R2 müssen Sie den Schlüssel .NET Framework 4.0/4.5.x verwenden: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319Für das .NET Framework 3.5 verwenden Sie den folgenden Registrierungsschlüssel:

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001Für das .NET Framework 4.0/4.5.x verwenden Sie den folgenden Registrierungsschlüssel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 "SchUseStrongCrypto"=dword:00000001

Alternativ können Sie den folgenden PowerShell-Befehl verwenden:

New-ItemProperty -path 'HKLM:\SOFTWARE\Microsoft\.NetFramework\v4.0.30319' -name 'SchUseStrongCrypto' -value '1' -PropertyType 'DWord' -Force | Out-NullWeitere Einzelheiten finden Sie in diesem Artikel.

-

Öffnen Sie Server-Manager -> Tools -> AD FS-Verwaltung.

-

Wählen Sie im Bereich AD FS-Verwaltung die Option Vertrauensstellungen > Vertrauensstellungen der vertrauenden Seite (Trust Relationships > Relying Party Trusts). Klicken Sie rechts auf die Option Vertrauensstellung der vertrauenden Seite hinzufügen... (Add Relying Party Trust...). Der Assistent zum Hinzufügen einer Vertrauensstellung der vertrauenden Seite (Add Relying Party Trust Wizard) wird geöffnet.

-

Wählen Sie im Assistentenfenster das Optionsfeld Online oder in einem lokalen Netzwerk veröffentlichte Daten über die vertrauende Partei importieren (Import data about the relying party published online or on a local network) aus, fügen Sie den zuvor kopierten Link zu den ONLYOFFICE SP-Metadaten in das Feld Adresse der Federation-Metadaten (Hostname oder URL) (Federation metadata address (host name or URL)) ein und klicken Sie auf die Schaltfläche Weiter.

-

Geben Sie im Feld Anzeigename einen beliebigen Namen ein und klicken Sie auf die Schaltfläche Weiter.

-

Wählen Sie die Option Ich möchte derzeit keine Multi-Faktor-Authentifizierungseinstellungen für diese Vertrauensstellung der vertrauenden Seite konfigurieren (I do not want to configure multi-factor authentication settings for this relying party trust at this time) und klicken Sie auf die Schaltfläche Weiter.

-

Wählen Sie die Option Allen Benutzern den Zugriff auf diese vertrauende Seite gestatten (Permit all users to access this relying party) und klicken Sie auf die Schaltfläche Weiter.

-

Überprüfen Sie die resultierenden Einstellungen und klicken Sie auf die Schaltfläche Weiter.

-

Lassen Sie die Standardoption unverändert und klicken Sie auf die Schaltfläche Schließen.

-

Ein neues Fenster wird geöffnet. Klicken Sie auf der Registerkarte Ausgabetransformationsregeln (Issuance Transform Rules) auf die Schaltfläche Regel hinzufügen... (Add Rule).

-

Wählen Sie die Option LDAP-Attribute als Ansprüche senden (Send LDAP Attributes as Claims) aus der Liste Anspruchsregelvorlage (Claim rule template) und klicken Sie auf die Schaltfläche Weiter.

-

Geben Sie im Feld Name der Anspruchsregel (Claim rule name) einen beliebigen Namen ein. Wählen Sie in der Liste Attributspeicher die Option Active Directory aus und füllen Sie das Formular Zuordnung von LDAP-Attributen zu ausgehenden Anspruchstypen gemäß der folgenden Tabelle aus. Klicken Sie anschließend auf Fertig.

LDAP-Attribut (Auswählen oder eingeben, um weitere hinzuzufügen) Art des ausgehenden Anspruchs (Auswählen oder eingeben, um weitere hinzuzufügen) Given-Name givenName Surname sn E-Mail-Addresses mail Telephone-Number mobile Title title physicalDeliveryOfficeName l

-

Klicken Sie im Fenster Anspruchsregeln bearbeiten erneut auf die Schaltfläche Regel hinzufügen..., wählen Sie die Option Einen eingehenden Anspruch umwandeln aus der Liste Anspruchsregelvorlage und klicken Sie auf die Schaltfläche Weiter.

-

Geben Sie im Feld Name der Anspruchsregel einen beliebigen Namen ein und wählen Sie die folgenden Optionen aus den Listen aus:

- Eingehender Anspruchstyp (Incoming claim type): mail,

- Ausgehender Anspruchstyp (Outgoing claim type): Name ID,

- Format der ausgehenden Namens-ID (Outgoing name ID format): Email

Wenn Sie fertig sind, klicken Sie auf die Schaltfläche Fertig.

Sie sollten fast das gleiche Ergebnis erhalten:

Wenn die Abmeldung von AD FS nicht funktioniert, wird empfohlen, eine benutzerdefinierte Anspruchsregel hinzuzufügen, indem Sie

{portal-domain}durch Ihre SP-Domäne ersetzen und{ad-fs-domain}in Ihre IdP-Domäne ändern:c:[Type == "mail"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://{ad-fs-domain}/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "https://{portal-domain}/sso/metadata");

- Klicken Sie auf die Schaltfläche OK.

-

Damit SSO vom Intranet aus funktioniert, müssen Sie die Option Formularauthentifizierung (Forms Authentication) im Kontextmenü Globale Authentifizierungsrichtlinie bearbeiten (Edit Global Authentication Policy) aktivieren (Kontextmenü AD FS / Authentifizierungsrichtlinien (Authentication Policies)).

-

Öffnen Sie die Eigenschaften des erstellten Relying Party Trusts und wechseln Sie zur Registerkarte Erweitert.

Wählen Sie die Option SHA-1 in der Liste Sicherer Hash-Algorithmus (Secure hash algorithm).

Überprüfen der Arbeit des ONLYOFFICE SP mit dem AD FS IdP

Anmelden bei ONLYOFFICE auf der SP-Seite

- Gehen Sie zur ONLYOFFICE-Authentifizierungsseite (z. B. https://myportal-address.com/auth.aspx).

-

Klicken Sie auf die Schaltfläche Single Sign-On (die Beschriftung kann abweichen, wenn Sie bei der Konfiguration von ONLYOFFICE SP einen eigenen Text angegeben haben). Wenn die Schaltfläche fehlt, bedeutet dies, dass SSO nicht aktiviert ist.

-

Wenn alle SP- und IdP-Parameter richtig eingestellt sind, werden wir zum AD FS IdP-Anmeldeformular weitergeleitet:

- Geben Sie den Benutzernamen und das Kennwort des AD FS-IdP-Kontos ein und klicken Sie auf die Schaltfläche Anmelden.

- Wenn die Anmeldeinformationen korrekt sind, werden wir auf die Hauptseite des Portals weitergeleitet (der Benutzer wird automatisch erstellt, wenn er fehlt, oder die Daten werden aktualisiert, wenn sie im IDP geändert wurden).

Profile für Benutzer, die mit SSO-Authentifizierung hinzugefügt wurden

Die Möglichkeit, mit der SSO-Authentifizierung erstellte Benutzerprofile zu bearbeiten, ist eingeschränkt. Die vom IdP erhaltenen Benutzerprofilfelder (z. B. Vorname, Nachname, E-Mail, Titel und Standort) sind für die Bearbeitung deaktiviert. Sie können diese Felder nur von Ihrem IdP-Konto aus bearbeiten.

Die folgende Abbildung zeigt das Aktionsmenü für einen SSO-Benutzer:

Die folgende Abbildung zeigt ein zur Bearbeitung geöffnetes SSO-Benutzerprofil:

Die mit der SSO-Authentifizierung angelegten Benutzer sind in der Benutzerliste für die Portaladministratoren mit dem SSO-Symbol gekennzeichnet: